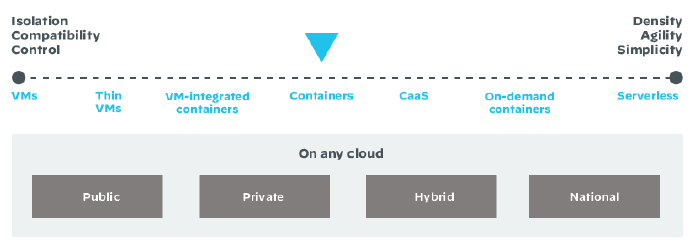

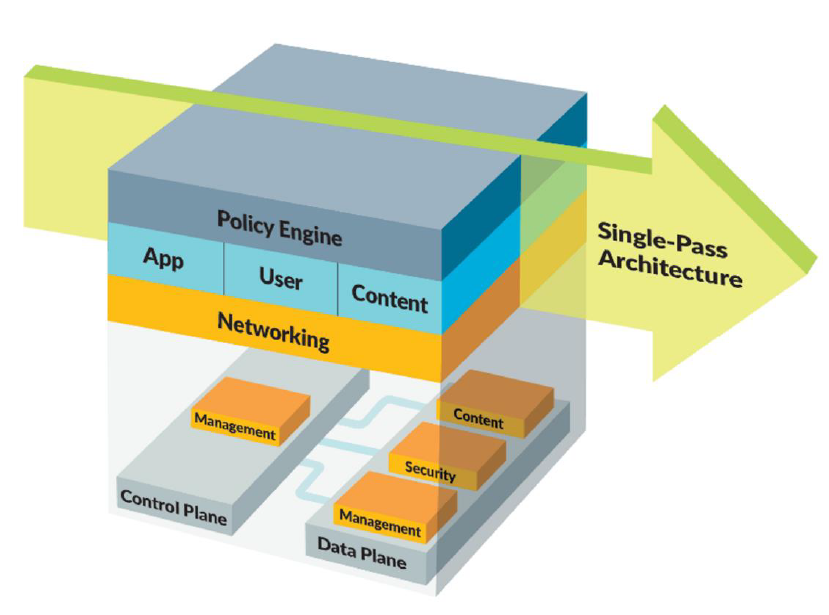

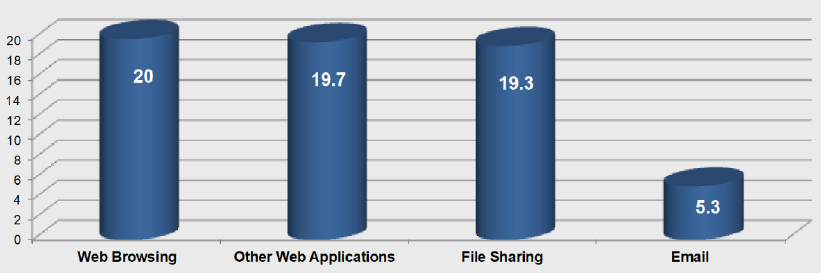

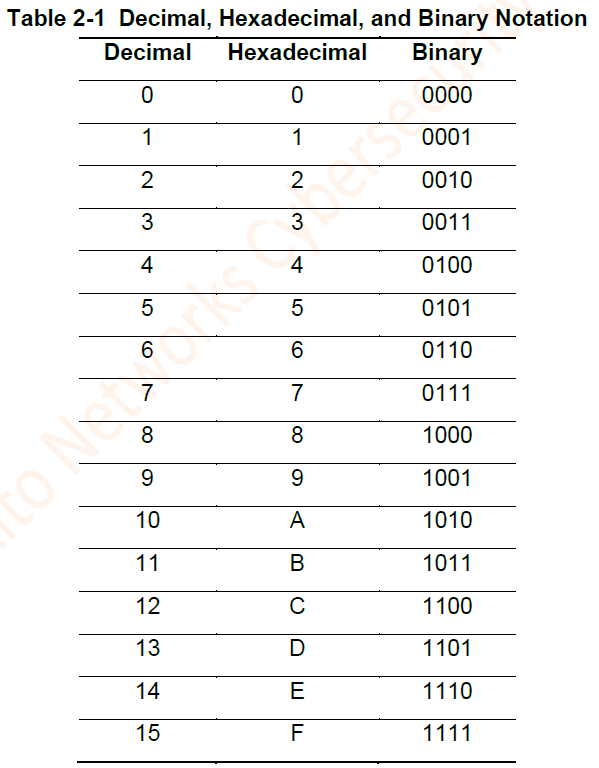

[5주차] 하이브리드 데이터 센터 보안학습목표1. 기존의 데이터 센터 보안 취약점을 인식한다. 2. East-West와 North-South 트래픽 보호 방법을 조사한다. 3. 하이브리드 데이터 센터 아키텍처에서 효과적인 보안의 4단계를 식별한다.[5-1] 하이브리드 데이터 센터 보안하이브리드 데이터 센터 보안데이터 센터는 정적인 하드웨어 기반 컴퓨팅 리소스가 있는 기존의 폐쇄적인 환경에서 기존의 컴퓨팅 기술과 클라우드 컴퓨팅 기술이 혼합된 환경으로 빠르게 진화하고 있다. 프라이빗, 퍼블릭 또는 하이브리드 클라우드 컴퓨팅 모델로 전환할 경우, 운영 효율성이 향상되고 자본 지출이 감소하는 이점이 있다. ① 기존 하드웨어 리소스 최적화"하나의 서버, 하나의 애플리케이션" 모델을 사용하는 대신, 단일 물리적 ..