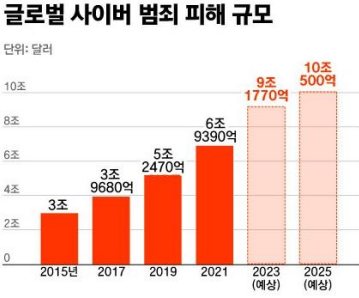

1. 디지털 전환 가속화로 인한 사이버 범죄 피해 규모 증가 전 세계적으로 사이버공격으로 인한 피해가 늘어나고 있다. 이는 앞으로도 계속 증가할 전망이다. 2. 악의적 행위자들의 사이버 능력 강화 국가 배후 해킹조직으로 활동하는 악성 행위자의 공격이 증가하고 있다. 실제로 국내의 경우, DDoS 관련 뉴스가 전해질 때마다 배후로 북한이 지목되곤 했었다. 그들은 정부기관, 사회기반시설, 생산·제조설비에 대한 공격을 하고 있으며, 해킹을 통해 비트코인을 비롯한 가상 자산을 획득하는 데에도 주력하고 있다. 그리고 그렇게 벌어들인 자금은 인민이 아닌 핵무기 개발 자금으로 쓰이는 정황이 포착되었다고 한다. 3. 사이버 범죄를 서비스로 제공하는 기업의 등장 사이버 범죄가 서비스화되기 시작했다. 이를 CaaS(Cri..