정보보호 공격은 정말이지 셀 수 없이 많다. 스니핑, 포트 스캐닝, 디도스, SQL 인젝션, Dropper 등 서적을 통해서 배울 수 있는 것만 해도 100가지는 우습게 넘어갈 것이다. 그리고 우리는 그런 공격을 정보보호 측면에서 어떻게 분류되는지 알아볼 필요가 있다. 이는 개인적인 생각인데, 공격이 다양하고, 새로운 공격이 매번 나올수록 우리는 그 공격을 체계적으로 분석하는 능력이 필요할 것이다. 그것을 위한 초석이 되는 주제라고 하면 너무 거창할지도 모르지만 말이다.

ㄱ. 변조(Modification)

변조는 원래의 데이터를 조작하는 행위로, 소스 프로그램을 변경하여 악성코드를 실행하거나 특정 URL로 접속하게 하는 것이다. 즉 자산에 대한 엑세스 권한을 얻고, 자산을 수정하는 것을 이르는 것이다. 중간자 공격(MITM)이 대표적이라고 할 수 있겠다. 공격자는 데이터를 가로챈 후 하드웨어를 재구성하고 네트워크에서 메시지를 제거하거나 메시지 내용을 수정할 수 있다. 두번째 대표적인 예시로는 XSS를 들 수 있다. 크로스 사이트 스크립트 공격은 해커가 콘텐츠를 변경하거나 특정 데이터를 얻기 위해 웹 애플리케이션에 악성 스크립트를 삽입한다.

변조라는 단어에서 이미 알 수 있듯, 변조는 주로 무결성에 대한 공격이라 할 수 있다. 그러나 '주로'라고 했지, '모두'라고는 하지 않았다. 변조는 가용성에 대한 공격으로도 나타날 수 있기 때문이다. 예를 들어, 서비스 제공 방식에 대한 구성 파일을 변조 공격으로 수정한다면, 사용자는 서비스를 이용할 수 없게 될 것이다.

이런 변조 공격을 막기 위해 우리는 IDS나 접근 제어, 데이터 암호화 등을 사용한다.

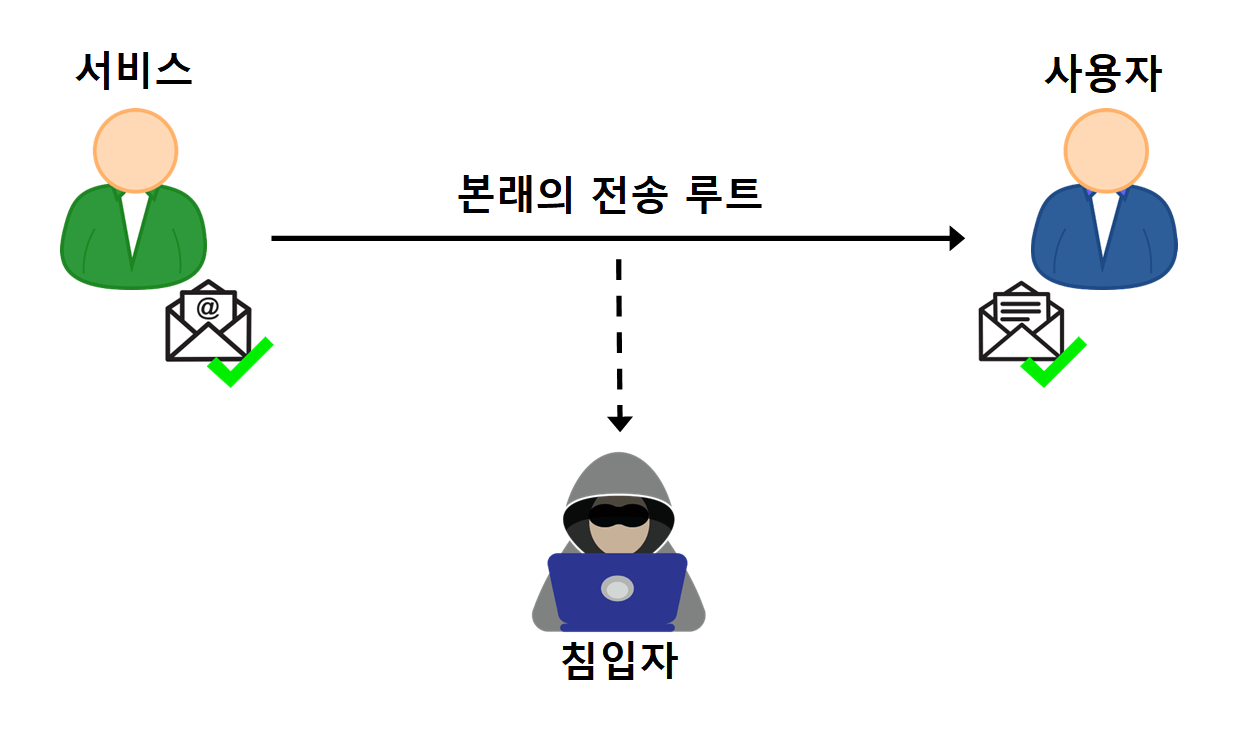

ㄴ. 가로채기(Interception)

가로채기 공격은 네트워크 상에서 전송되는 데이터에 대하여 복사, 열람 등을 하는 공격 유형으로 중요정보가 유출될 수 있다는 위험이 있다. 가로채기는 단순 정보를 열람하는 것이고, 이러한 공격을 수동적 공격이라고도 한다. 기밀성만을 해치는 공격을 수동적 공격이라 이해하면 간편하다. 가로채기의 예시로는 스니핑이 있으며, 이것은 전송되는 데이터를 모니터링하는 것이다. 또한 도청 공격이 있으며, 일반적으로 이런 공격은 비밀번호, 신용카드 번호 같은 중요 정보를 얻거나 데이터 교환을 방해하는 것을 목표로 한다. 수정을 하는 것이 아니기 때문에 공격의 흔적을 식별하는 것이 어려운 축에 속한다.

신뢰할 수 없는 Wi-Fi를 사용하는 것을 피하고, 정기적인 소프트웨어 업데이트를 한다면 가로채기 공격을 다소는 예방할 수 있을 것이다.

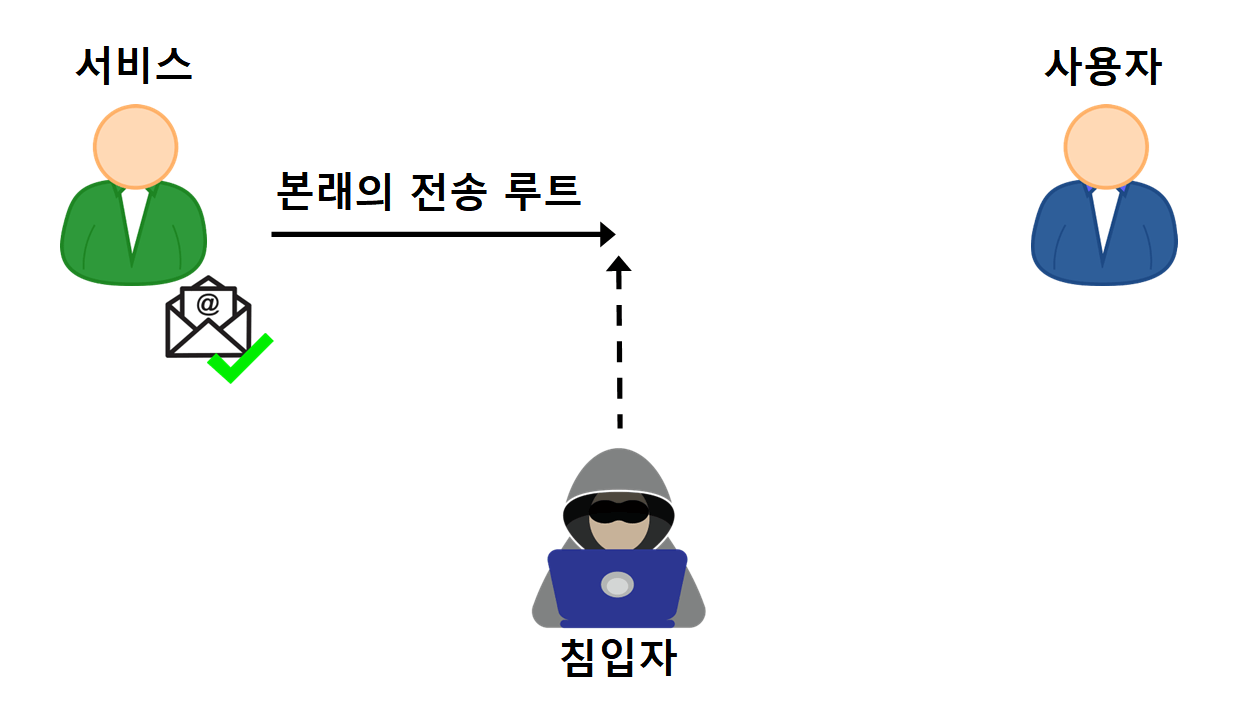

ㄷ. 차단(Inturruption)

차단은 정상적인 서비스를 방해하는 행위로, DoS 및 프로세스 고갈 공격이 가장 대표적이라 할 수 있다. DoS는 네트워크의 트래픽을 유발하여 정상적인 서비스를 방해하며, 프로세스 고갈 공격은 시스템 내부에서 프로세스를 무작위로 생성시켜서 시스템 자원을 고갈하는 것이다. 그밖에 바이러스나 트로이 목마와 같은 악성코드를 이용한 시스템 기능 비활성화도 이에 속할 것이다.

이러한 차단 공격은 그림에도 쉽게 알 수 있듯, 사용자에게 정상적인 서비스가 도달하지 못하게 된다. 즉, 차단은 가용성 보장을 위협하는 공격인 것이다. 이 공격의 결과로 사용자는 임시적으로, 혹은 영구적으로 서비스에 접근할 수 없을 것이다.

차단 공격을 방어하기 위해서는 방화벽 실행, 주기적인 시스템 백업 등의 예방 조치가 필요할 것이다. 또한, 클라우드 기반 솔루션이나 CDN(Content Delivery Networks)등을 이용하여 차단 공격에 대한 보안을 강화할 수 있을 것이다. CDN 같은 경우는 보통 서비스 속도의 향상이 큰 이점으로 꼽히기는 하지만, 분석 툴을 이용해 DDoS, MITM을 비롯한 다양한 공격에 대한 예방을 할 수도 있다.

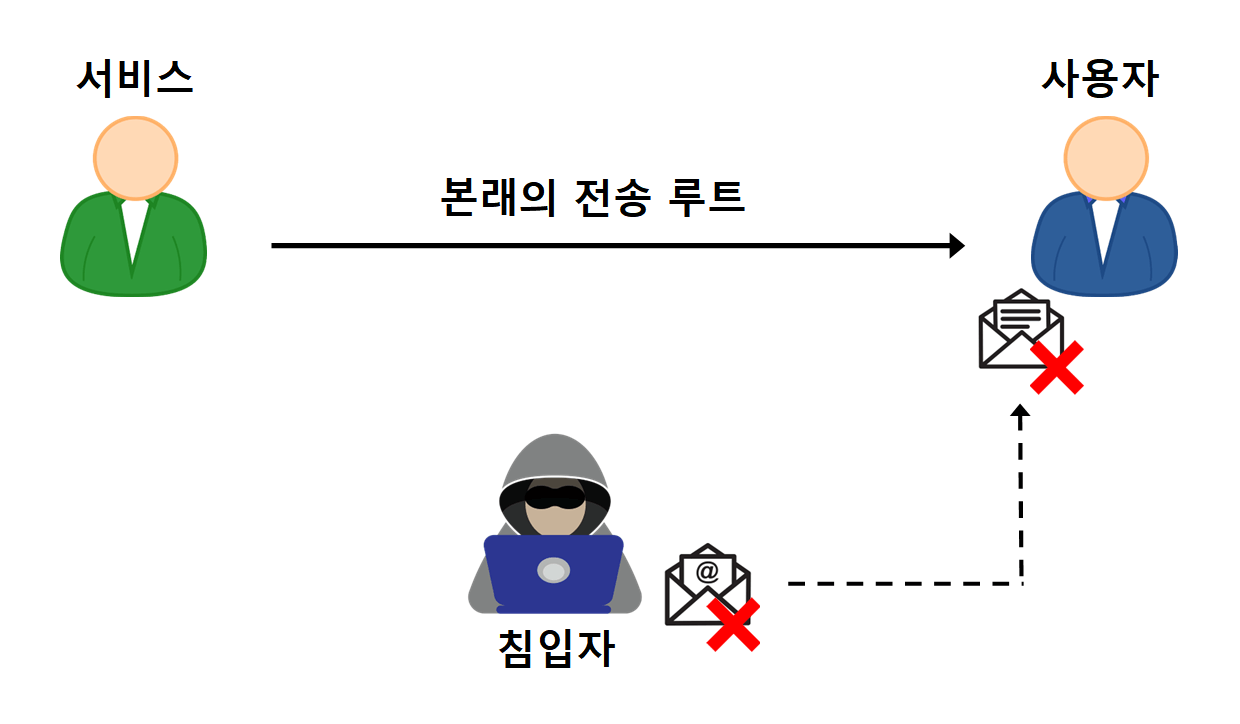

ㄹ. 위조(Fabrication)

위조는 송신되는 메시지를 변조하여 상대방을 속이는 것이라 할 수 있다. 송신자의 IP를 변경하여 수신자에게 전송하면, 수신자는 송신자의 IP를 변조된 IP로 알게 될 것이다. 이러한 위조는 특정 정보를 변경하여 상대를 속이는 것이 핵심이다. 이러한 공격은 공격자가 시스템에 일부러 잘못된 흔적을 만들 때 이용되기도 한다. 예를 들어, 침입자는 합업적인 사용자의 신원을 스푸핑함으로써 그것을 이용한 계좌 탈취 등의 2차 공격을 수행할 것이다. 그외에 SQL 인젝션, 피싱 공격 등의 공격도 위조 공격에 포함된다.

이러한 위조 공격은 주로 인증에 영향을 미친다. 침입자가 스푸핑을 통해 신원, IP 주소 등을 가장하는 경우가 이에 속한다. 또한, 가용성에도 영향을 미칠 수 있다. 네트워크에 과도한 트래픽을 주어 서비스를 다운시킬 수도 있기 때문이다.

'인증'이라고 하면 바로 떠올리는 친구가 있는데, 그건 바로 디지털 서명이다. 우리는 디지털 서명, 그리고 데이터 암호화나 방화벽 등을 통해 위조 공격을 가능한 억제할 수 있을 것이다.

'보안 > 개념' 카테고리의 다른 글

| 이메일 보안 기법 총정리 (1) | 2023.12.13 |

|---|---|

| CPU에 대한 구조적 이해 총정리 (0) | 2023.12.12 |

| 정보보호 목표 총정리(기밀성, 무결성, 가용성) (0) | 2023.12.10 |

| ISMS-P 총정리 (0) | 2023.12.09 |

| SNMP 프로토콜 총정리 (3) | 2023.12.08 |