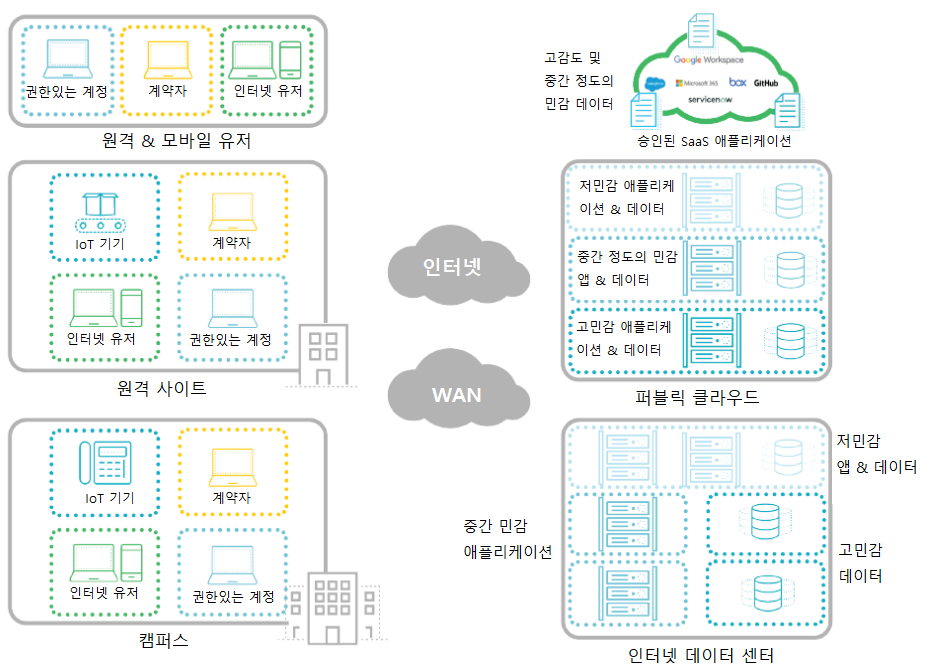

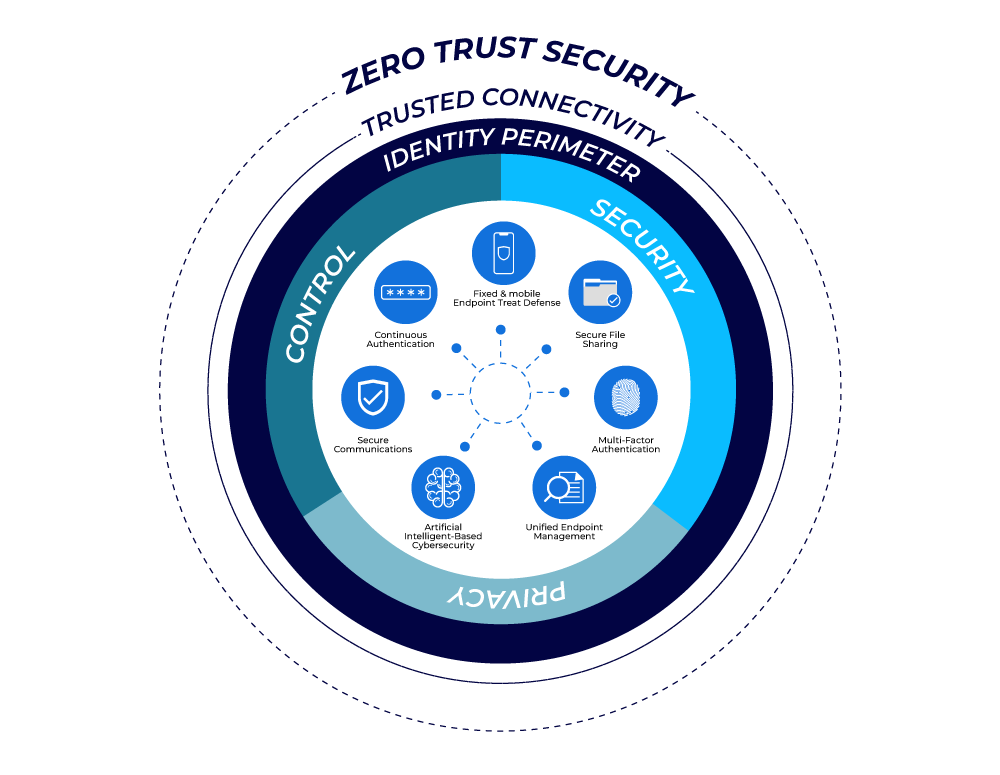

[5주차] 사이버 보안 모델 & 디자인 원리학습목표1. 제로 트러스트 설계 원리, 아키텍처, 기능 및 구현 살펴 보기2. 경계 기반 네트워크 보안 전략 검토3. 보안 정책, 모델 및 트러스트 바운더리 학습[5-1] 제로 트러스트제로 트러스트 보안Forrester Research가 도입한 제로 트러스트 보안 모델은 신뢰 가정을 제거함으로써 경계 기반 네트워크 보안 전략의 일부 한계를 해결한다. 제로 트러스트를 사용하면 모든 사용자, 장치, 애플리케이션 및 데이터 리소스는 물론, 위치에 관계없이 서로 간의 통신 트래픽에 대한 정책 집행 및 보호 기능을 제공하는 방식으로 필수 보안 기능이 구축된다. 특히 제로 트러스트를 사용하면 사용자, 장치, 애플리케이션 및 패킷을 포함한 모든 엔티티에 대한 기본 신뢰가 없..