[6주차] 네트워킹 및 보안 원칙

학습목표

1. 차세대 방화벽 싱글 패스 아키텍처의 이점을 설명한다.

2. NGFW App-ID, User-ID 및 Content-ID 기능 세트를 식별한다.

3. NGFW 배포 옵션을 인식한다.

4. NGFW 제로 트러스트 환경을 구현하는 데 필요한 5단계를 살펴본다.

5. 네트워크 기준선, 설명서, 도구 및 다이어그램을 인식한다.

6. NGFW DNS 보안, URL 필터링, 위협 방지 및 WILDFire 구독 서비스를 인식한다.

[6-1] Strata를 통한 엔터프라이즈 보안 Part 1

엔터프라이즈 보안(Strata)

기업의 네트워킹 인프라는 매우 복잡할 수 있다. 보안 운영 플랫폼은 보안을 단순화하는 완전히 통합되고 자동화된 플랫폼으로 기업 네트워크의 경계, 데이터 센터 및 지점을 보호한다. 보안 상태를 단순화하면, 운영 비용과 지원 인프라를 줄이는 동시에, 조직에 대한 위협을 방지하고 동적 환경에 빠르게 적응하는 능력을 높일 수 있다. 기업 보안을 위한 핵심 보안 운영 플랫폼 요소는 다음과 같다.

① 차세대 방화벽: 데이터와 앱이 존재하는 곳 어디에서나 일관된 보호 기능을 제공하기 위해 물리적, 가상적, 클라우드 제공 배포 옵션으로 제공되는 보안 운영 플랫폼의 기반이다.

② 구독 서비스: DNS 보안, URL 필터링, 위협 방지 및 WildFire 멀웨어 방지를 포함한 강화된 위협 서비스 및 차세대 방화벽 기능이다.

③ 파노라마: 중앙 집중식 네트워크 보안 관리 기능을 제공하여 관리를 간소화하는 동시에, 네트워크 전체의 트래픽 및 보안 위협에 대한 포괄적인 제어 기능과 심층적인 가시성을 제공한다.

④ 오쿄 가르드(Okyo Garde): Prisma Access를 활용하여 통합된 기업 보안 정책 관리를 통해 직원 홈 네트워크에 SASE(Secure Access Service Edge)를 도입하여, 직원 홈 네트워크를 신뢰할 수 있는 엔터프라이즈 엣지로 전환하여, 안전한 재택근무(WFH) 모델을 지원한다.

차세대 방화벽

애플리케이션 사용, 사용자 행동 및 복잡한 네트워크 인프라의 근본적인 변화로 인해, 기존 포트 기반 네트워크 방화벽의 약점이 노출되는 위협 환경이 조성되었다. 최종 사용자는 비즈니스 또는 보안 위험을 거의 고려하지 않고 다양한 디바이스 유형에서 운영되는 계속 증가하는 수의 애플리케이션에 대한 액세스를 원한다. 한편, 데이터 센터 확장, 네트워크 세분화, 가상화 및 이동성 이니셔티브는 기존 보안 메커니즘을 회피하는 새롭고 더 정교한 유형의 고급 위협으로부터 네트워크를 보호하면서, 애플리케이션 및 데이터에 대한 액세스를 가능하게 하는 방법을 다시 생각하도록 강요하고 있다.

팔로알토 네트웍스의 차세대 방화벽은 보안 운영 플랫폼의 핵심이다. 차세대 방화벽은 애플리케이션, 위협 및 콘텐츠를 포함한 모든 트래픽을 검사하고, 위치나 장치 유형에 관계없이 사용자와 연결한다. 애플리케이션, 콘텐츠 및 사용자는 엔터프라이즈 보안 정책의 필수 구성 요소가 된다.

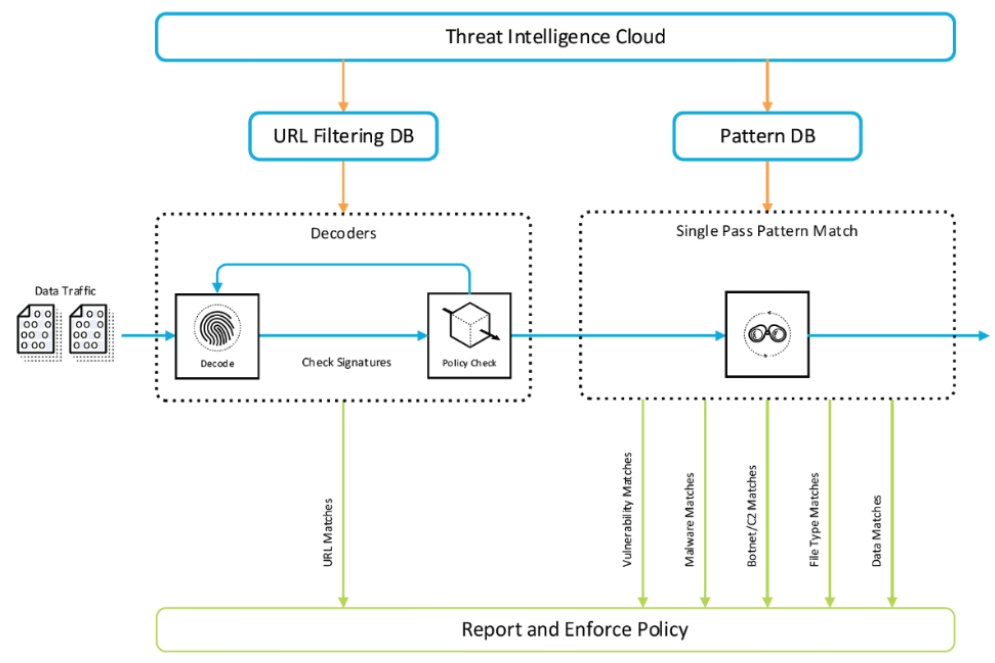

팔로알토 네트웍스 차세대 방화벽은 관리를 단순화하고 처리를 간소화하며, 성능을 극대화하는 소프트웨어와 하드웨어의 고유한 통합인 단일 패스 아키텍처를 기반으로 구축된다. 단일 패스 아키텍처는 여러 위협 방지 분야(IPS, 악성 소프트웨어 방지, URL 필터링 등)를 단일 스트림 기반 엔진에 균일한 서명 형식으로 통합한다. 이 아키텍처를 통해 다기능 게이트웨이에서 볼 수 있는 성능 저하 없이 트래픽을 싱글 패스로 완전히 분석할 수 있다. 소프트웨어는 위협 방지를 위해 기능별 프로세서를 사용하는 병렬 처리 하드웨어 플랫폼에 직접 연결되어 처리량을 극대화하고, 지연 시간을 최소화한다.

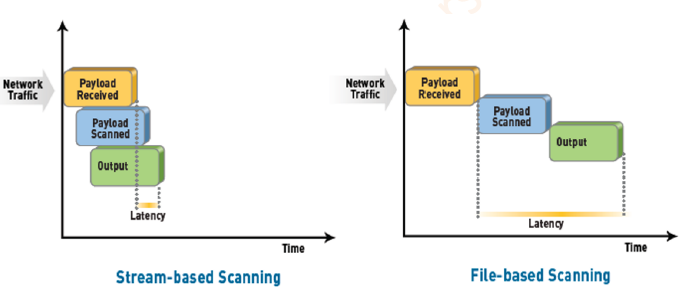

하나의 공통 엔진을 사용한다는 것은 두 가지 주요 이점이 실현된다는 것을 의미한다. 첫째, 트래픽을 스캔하기 전에 전체 파일을 다운로드해야 하는 파일 프록시와 달리, 스트림 기반 엔진은 필요에 따라 패킷을 재조립하고 매우 적은 양만 트래픽을 실시간으로 스캔한다. 둘째, 기존 접근 방식과 달리, 여러 개의 스캔 엔진 대신 단일 엔진으로 모든 트래픽을 스캔할 수 있다.

조직은 차세대 방화벽을 네트워크 경계에 배치하고 논리적 신뢰 경계에서 네트워크 내부에 배치한다. 차세대 방화벽을 통과하는 모든 트래픽은 전체 스택, 단일 패스 검사를 거쳐 애플리케이션, 관련 콘텐츠 및 사용자 신원의 완전한 컨텍스트를 제공한다. 이러한 컨텍스트 수준을 사용하면, 보안을 주요 비즈니스 이니셔티브에 맞출 수 있다.

차세대 방화벽은 제로 트러스트 아키텍처에서 세분화 게이트웨이 역할을 한다. 차세대 방화벽은 마이크로 페리미터를 생성함으로써, 알려진, 혹은 허용된 트래픽, 또는 합법적인 애플리케이션만이 보호 표면에 액세스할 수 있도록 보장한다.

차세대 방화벽에는 애플리케이션 트래픽 흐름, 관련 콘텐츠 및 사용자 신원을 완벽하게 파악할 수 있도록 하고 알려진, 알려지지 않은, 고급 지속적인 위협으로부터 보호하는 몇 가지 주요 기능이 포함되어 있다. 효과적인 차세대 방화벽의 필수 기능 기능은 다음과 같다.

① 애플리케이션 식별: 포트, 프로토콜, 회피 기술 또는 암호화에 관계없이, 애플리케이션을 정확하게 식별한다. 애플리케이션의 가시성을 제공하고, 개별 애플리케이션 기능을 포함한 애플리케이션에 대한 세분화된 정책 기반 제어를 제공한다.

② 사용자 식별: 사용자를 정확하게 식별하고, 이후 신원 정보를 정책 제어를 위한 속성으로 사용한다.

③ 콘텐츠 식별: 모든 보안 기능을 완벽하게 통합한 단일 패스 아키텍처에서 다중 위협 방지 및 데이터 손실 방지 기술을 사용하여, 허용된 모든 트래픽을 완벽하게 분석하고 트래픽을 제어한다.

차세대 방화벽으로 제로 트러스트 구현

기업들은 제로 트러스트 구축이 어렵고, 비용이 많이 든다고 여기기 때문에 종종 시작하는 것을 꺼린다. 20세기 설계 패러다임은 21세기 제로 트러스트 네트워크를 설계할 때 문제를 일으킬 수 있기야 하다. 하지만 제로 트러스트 네트워크를 구축하는 것은 사실 기존의 20세기 계층적 네트워크를 구축하는 것보다 훨씬 간단하다. 대부분의 사람들이 외부에서 네트워크를 설계하는 법을 배웠기 때문에, 사용자를 "신뢰할 수 있는" 사람과 "신뢰할 수 없는" 사람으로 분류하는데, 이것은 안전하지 않은 것으로 입증되었다. 그렇기에 우리는 설계 사고를 제로 트러스트 방법론에 적응시키기 위해 고군분투한다.

제로 트러스트 네트워크를 배포하기 위해 기존 네트워크를 찢고 교체할 필요는 없다. 제로 트러스트는 각 제로 트러스트 네트워크를 특정 보호 표면에 맞게 설계하여 기존 네트워크를 강화한다. 제로 트러스트 네트워크는 기존 네트워크와 상호 연결되어 이미 보유한 기술을 활용한다. 그런 다음, 시간이 지남에 따라 추가 데이터 세트, 애플리케이션, 자산 또는 서비스를 레거시 네트워크에서 제로 트러스트 네트워크로 반복적으로 이동한다. 이 단계적 접근 방식은 제로 트러스트 네트워크를 배포하는 것을 관리 가능하고 비용 효율적이며, 중단 없이 수행할 수 있도록 도와준다.

다음 5단계 방법론에서는 차세대 방화벽 및 기타 긴밀하게 통합된 팔로알토 네트웍스 보안 솔루션을 사용한 제로트러스트 구축에 대해 설명한다.

1단계: 보호 표면 정의

보호 표면을 정의할 때 중요한 모든 데이터, 애플리케이션, 자산 또는 서비스(DAAS)를 고려해야 한다. 보호 표면은 다음을 포함할 수 있다.

① 데이터: 결제카드정보(PCI), 보호건강정보(PHI), 개인식별정보(PII), 지적재산 등

② 애플리케이션: 기성 제품 또는 사용자 정의 소프트웨어

③ 자산: SCADA(Supervisory Control and Data Acquisition) 제어, 판매시점 단말기, 의료기기, 제조자산 및 IoT기기 등

④ 서비스: DNS, 동적 호스트 구성 프로토콜(DHCP), Active Directory

팔로알토 네트웍스 차세대 방화벽은 물리적 또는 가상화된 형태로 데이터, 애플리케이션, 자산 및 서비스 프로파일을 결정하는 데 도움이 되는 포괄적인 7계층 가시성을 제공한다. 팔로알토 네트웍스는 또한 주요 타사 기업과 광범위한 파트너십을 맺고 추가 데이터 및 자산 검색을 지원한다. Cortex XDR 감지 및 응답은 네트워크, 클라우드 및 엔드포인트를 센서로 활용하여 Cortex Data Lake에 데이터를 공급하여, 사용자, 장치, 애플리케이션 및 서비스의 활동을 가시성으로 제공하고, 엔터프라이즈 환경 전반에 걸쳐 개별 보호 표면에 대한 더 큰 통찰력을 제공한다.

2단계: 트랜잭션 흐름 매핑

네트워크를 제대로 설계하려면 시스템이 어떻게 작동해야 하는지 이해하는 것이 중요하다. 트래픽이 네트워크를 가로질러 이동하는 방식(*보호 표면의 데이터에 따라 다름)에 따라 보호 방법이 결정된다. 이러한 이해는 네트워크 내의 다양한 데이터, 애플리케이션, 자산 및 서비스 구성 요소가 네트워크의 다른 리소스와 어떻게 상호 작용하는지 확인하기 위해 트랜잭션 흐름을 스캔하고 매핑하는 데서 비롯된다.

특정 자원이 어떻게 상호 작용하는지에 대해 알고 있는 내용을 문서화하여 흐름을 근사화하는 것이 일반적이다. 이 정보는 완전한 그림이 없어도, 여전히 가치 있는 데이터를 제공하여 제로 통찰력으로 제어를 임의로 구현하지 않는다.

제로 트러스트는 흐름 기반 아키텍처다. 시스템이 어떻게 작동하도록 설계되었는지 이해하면, 흐름 지도가 컨트롤을 삽입해야 하는 위치를 알려준다.

제로 트러스트는 반복적인 과정이라는 것을 기억하해야 한다. 알고 있는 것부터 시작하도록 한다. 이 방법론의 단계를 진행하다 보면, 디자인을 보다 세분화할 수 있는 더 많은 정보를 수집할 수 있을 것이다. 완벽한 정보가 없다고 해서 제로 트러스트 계획을 지연해서는 안 된다.

팔로알토 네트웍스 차세대 방화벽은 트래픽 흐름에 대한 세분화된 통찰력을 통해 심층적인 애플리케이션 계층 가시성을 제공한다. Policy Optimizer는 애플리케이션에 대한 심층적인 가시성을 제공하여 규칙 마이그레이션의 우선 순위를 지정하고, 사용되지 않거나 과도하게 프로비저닝된 애플리케이션을 허용하는 규칙을 식별하고, 규칙 사용 특성을 분석하는 데 도움이 된다.

또한, Cortex Data Lake는 차세대 방화벽 어플라이언스, VM-Series 가상화된 차세대 방화벽을 통한 클라우드, Cortex XDR을 통한 엔드포인트를 통해 네트워크에서 원격 측정을 수집한다. 이 데이터를 중앙 집중화한 상태에서 Cortex XDR은 Cortex Data Lake를 활용하여 확립된 상호 작용을 검증하고, 해당 상호 작용에 대한 세부 정보를 제공하여, 커뮤니케이션 사용과 흐름에 대한 이해를 정교화하는 데 도움이 된다.

3단계: 제로 트러스트 네트워크 설계

전통적으로, 모든 네트워크 설계의 첫 번째 단계는 네트워크를 설계하는 것이다. 개인은 네트워크를 위한 "참조 아키텍처"를 얻고, 그들의 비즈니스에 사용할 수 있도록 노력해야 한다. 제로 트러스트 여정에서 네트워크를 설계하는 것이 세 번째 단계다. 게다가, 제로 트러스트 네트워크는 일부 보편적인 설계가 아니라 맞춤형이다. 보호 표면이 정의되고 흐름이 매핑된 후, 제로 트러스트 아키텍처가 분명해질 것이다.

아키텍처 요소는 차세대 방화벽을 분할 게이트웨이로 배포하여 보호 표면 주변에 마이크로 경계로서 세분화된 7계층 액세스를 시행하는 것으로 시작된다. 이 아키텍처를 사용하면, 보호 표면 내부의 리소스에 액세스하는 각 패킷이 차세대 방화벽을 통과하여 7계층 정책을 시행하고 액세스를 제어 및 검사할 수 있다. 제로 트러스트가 액세스 제어에 관한 것일 뿐이라는 오해가 상당히 있는데, 가장 권한이 없는 액세스 제어는 제로 트러스트의 한 측면일 뿐이다. 또 다른 측면은 7계층을 통해 패킷이 깨끗한지 여부를 확인하기 위해 모든 단일 패킷을 검사하고 기록하는 것이다. 이 결정은 IPS, 샌드박스, DNS 보안, URL 필터링 및 DLP 기능을 포함한 여러 통합 보안 서비스를 통해 모든 네트워크 트래픽에서 악의적인 콘텐츠가 있는지 검사하여 이루어진다.

팔로알토 네트웍스 차세대 방화벽은 App-ID, User-ID 및 Content-ID를 활용하여 권위 있는 7계층 정책 제어를 정의하고, 보호 표면의 손상을 방지한다. 이러한 분할 게이트웨이는 물리적 및 가상 폼 팩터 모두에서 제공되므로, 온프레미스 또는 오프프레미스 물리적 데이터 센터 또는 프라이빗, 퍼블릭 또는 하이브리드 클라우드 환경에서 보호 표면을 가질 수 있는 모든 곳에서 작동할 수 있다.

Cortex XDR과 같은 엔드포인트 보안은 멀웨어, 파일리스 공격 또는 악용 등의 알려진 위협과 알려지지 않은 위협에 의한 보호 표면의 손상을 방지할 수 있다. Prisma Access와 같은 보안 액세스 오퍼링은 각 마이크로 퍼미터의 정책을 액세스를 시도하는 엔드포인트까지 확장하여 보호 표면 리소스를 보호한다.

보안 운영 플랫폼은 팔로알토 네트웍스의 모든 핵심 기술에서 Cortex Data Lake로 원격 측정을 제공하여, Cortex XDR을 통한 기계 학습 기반 정책 최적화 및 자동화를 통해 구축의 후반 단계에서 개선할 수 있도록 지원한다.

중요한 타사 제품이 없다면, 아키텍처는 여전히 불완전할 것이다. 팔로알토 네트웍스는 사용자 ID에 충실도를 더하기 위해 여러 MFA(다중 인증) 공급자와 통합된다. 제로 트러스트 아키텍처를 정리하고 단순화하기 위해, 강력한 API는 안티스팸/안티피싱 기술, DLP 시스템, 소프트웨어 정의 광역 네트워크(SD-WAN) 및 무선 제품을 포함한 250개 이상의 타사 파트너와 심층적인 통합을 제공한다.

4단계: 제로 트러스트 정책 생성

제로 트러스트 네트워크를 설계한 후에는 네트워크 및 정책의 누가, 무엇을, 언제, 어디서, 왜, 어떻게 하는지에 대한 답을 얻기 위해 키플링 방법에 따라 지원되는 제로 트러스트 정책을 만들어야 한다. 한 리소스가 다른 리소스와 대화하려면, 특정 규칙이 해당 트래픽을 화이트리스트에 올려야 한다. 키플링 방법을 사용하면, 네트워크에서 알려진 허용된 트래픽이나 합법적인 애플리케이션 통신만 허용되도록 세분화된 시행을 위한 7계층 정책이 가능하다. 이 프로세스는 공격 표면을 크게 줄이는 동시에, 기존 네트워크 방화벽에서 적용되는 포트 기반 방화벽 규칙의 수를 줄인다. 키플링 방법을 사용하면, 다음과 같이 대답하여 정책을 쉽게 작성할 수 있을 것이다.

① 누가 리소스에 액세스해야 하는가? 이것은 "주장된 신원"을 정의한다.

② 패킷의 확인된 ID는 보호 표면 내부의 리소스에 액세스하는 데 무슨 애플리케이션을 사용하는가?

③ 주장된 신원이 언제 리소스에 액세스하려고 하는가?

④ 패킷의 수신처는 어디인가? 패킷의 수신처는 종종 가상 IP 주소를 통해 로드 밸런싱 서버와 같은 환경에서 자산을 관리하는 다른 시스템에서 자동으로 가져온다.

⑤ 이 패킷이 보호 표면 내에서 이 리소스에 액세스하려고 하는 이유는 무엇인가? 이 질문은 데이터 분류에 관한 것으로, 데이터 분류 도구에서 자동으로 수집된 메타데이터가 정책을 보다 세분화하는 데 도움이 된다.

⑥ 특정 애플리케이션을 통해 보호 표면에 액세스하는 패킷의 주장된 신원은 어떻게 되는가?

프로세스를 단순화하려면 주로 세분화 게이트웨이의 중앙 집중식 관리 도구에 정책을 만들어야 한다. 파노라마는 이러한 기능을 제공하며, 파노라마는 키플링 방식을 적용한 곳이다.

팔로알토 네트웍스의 차세대 방화벽 기술과 고유 기능을 통해 최종 사용자에게 최대한의 보안 투명성을 제공하면서, 이해하고 유지 관리하기 쉬운 정책을 작성할 수 있다. 사용자 ID는 사용자를 정의하고, App-ID는 사용자를 정의하며, Content-ID는 WildFire 멀웨어 방지 서비스와 위협 방지, URL 필터링 및 DNS 보안 서비스를 포함하여 배포 전반에 걸쳐 적용되는 방식을 정의하는 데 도움이 된다. PAN-OS는 특히 정책 최적화를 통해 향상된 정책 생성 기능을 제공하며, 이는 제로 트러스트 정책의 충실도를 높이는 방법을 지속적으로 이해하도록 도와준다. 또한, SaaS 애플리케이션에 액세스하는 방법에 따라 Prisma SaaS를 위한 정책을 만들 수 있다.

5단계: 네트워크 모니터링 및 유지보수

이 반복적인 프로세스의 마지막 단계는 네트워크를 모니터링하고 유지하는 것인데, 이는 7계층을 통해 모든 내부 및 외부 로그를 지속적으로 살펴보고, 제로 트러스트의 운영 측면에 집중한다는 것을 의미한다. 네트워크의 모든 트래픽을 검사하고 기록하는 것은 제로 트러스트의 중추적인 측면이다.

사용자 환경에 대해 가능한 한 많은 원격 측정을 시스템에 전송하는 것이 중요하다. 이 데이터는 시간이 지남에 따라, 제로 트러스트 네트워크를 개선하는 방법에 대한 새로운 통찰력을 제공한다. 네트워크가 공격을 받으면 받을수록 네트워크는 더욱 강력해지고, 정책을 보다 안전하게 만드는 데 대한 통찰력도 높아지는 것이다. 추가 데이터는 보안을 더욱 강화하기 위해 아키텍처 변경을 알릴 수 있는 보호 표면에 대한 통찰력을 제공한다.

팔로알토 네트웍스 엔드포인트, 네트워크 및 클라우드 보안 기술에서 생성된 모든 원격 측정은 Cortex Data Lake로 전송되며, 여기서 데이터는 기계 학습 기반 정책 최적화 및 분석을 가능하게 한다.

차세대 방화벽 및 VM-Series 데이터는 파노라마 아래에서 단일 보기로 통합되므,로 악의적이거나 의심스러운 발생을 조사해야 할 때 경고가 발생한다.

AutoFocus 컨텍스트 위협 인텔리전스 서비스는 WildFire의 머신 인텔리전스와 팔로알토 네크웍스 Unit 42 위협 연구 팀이 제공하는 휴먼 인텔리전스의 조합으로 이 조사를 가능하게 하여, 정책 개선과 더 정교한 보호 표면을 제공한다. AutoFocus 내의 MineMeld 엔진은 타사 소스의 위협 인텔리전스를 집계, 시행 및 공유할 수 있으므로, 제로 트러스트 정책 개선을 위한 추가 컨텍스트를 제공한다. MineMeld는 팔로알토 네트웍스 배포 내부 또는 외부의 차세대 방화벽과 원활하게 통합할 수 있다.

Prisma Cloud는 퍼블릭 클라우드 보안 및 규정 준수 모니터링 기능을 제공하며, 루트 사용자 및 지나치게 허용되는 관리자 활동을 위해 멀티 클라우드 환경에 걸친 모든 감사 및 흐름 로그를 검색한다. Prisma Cloud는 클라우드 환경에 대한 상황별 이해를 바탕으로, 자격 증명 손상, 무차별 대입 공격 및 기타 의심스러운 활동을 알릴 수 있는 활동 및 위치를 기반으로 사용자 이상 징후를 탐지할 수 있도록 지원한다. Prisma Cloud는 또한 위협 인텔리전스 데이터를 연관시켜 리소스 전반에 걸쳐 의심스러운 IP 주소 및 호스트 취약점에 대한 가시성을 제공하므로, 추가 노출을 방지하기 위해 신속하게 분리할 수 있다. 이 데이터는 제로 트러스트 권한을 미세 조정할 수 있는 통찰력을 제공한다.

Cortex XDR은 Cortex Data Lake를 활용하여 사용자와 장치의 프로필을 생성하여 정상 사용의 기준선 역할을 한다. 이 기준선을 통해 행동 분석 엔진은 보호 표면을 대상으로 하는 이상 징후를 기반으로 위협을 탐지할 수 있다. Cortex XDR은 현재 또는 추가 보호 표면 정책을 평가할 때 개체 간의 통신 및 상호 작용을 위해 Cortex Data Lake 내에서 원격 측정을 검색할 수 있다. 원격 측정을 분석하여 상태를 증명하거나 정책이 어떻게 수정되어야 하는지에 대한 귀중한 통찰력을 얻을 수도 있다. 드문 경우이지만, 검색을 통해 보호 표면에 요인화되지 않은 알려지지 않은 위협 벡터를 식별할 수 있다. 그런 다음, Cortex XDR은 새로 발견된 위협에 대한 심층 조사를 용이하게 하여 무슨 일이 일어났는지 파악하고 그에 따라 반응할 수 있다.

차세대 방화벽 배포 옵션

팔로알토 네트웍스의 차세대 방화벽 제품군은 물리적 어플라이언스, 가상화 방화벽 및 5G 지원 방화벽을 포함한다.

① 물리적 어플라이언스(PA-Series)

모든 범위의 팔로알토 네트웍스 물리적 차세대 방화벽은 조직의 네트워크에 쉽게 배포할 수 있다. 단순화, 자동화 및 통합을 위해 의도적으로 설계되었다. PA-Series 방화벽은 다양한 데이터 센터 및 원격 지점 배포 사용 사례를 지원한다. 사용 가능한 PA 시리즈 방화벽은 다음을 포함한다.

⑴ PA-7000 시리즈: PA-7000 시리즈 차세대 방화벽을 통해 기업 규모의 조직과 서비스 공급업체는 대규모 데이터 센터 및 고대역폭 네트워크 경계와 같은 고성능 환경에서 보안을 배포할 수 있다. 애플리케이션, 사용자 및 장치에서 생성된 데이터에 대한 처리량 증가 요구를 처리하도록 설계된 이 시스템은 놀라운 성능, 가장 발전된 사이버 공격을 방지하는 방지 기능 및 암호화 베일에 가려진 위협을 방지하는 높은 처리량의 암호 해독 기능을 제공한다. 보안 처리 리소스 활용률을 극대화하고, 새로운 컴퓨팅 성능이 사용 가능해짐에 따라 자동으로 확장되도록 설계된 PA-7000 시리즈는 관리 및 라이센스에 대한 단일 시스템 접근 방식으로 정의되는 단순성을 제공한다.

⑵ PA-5200 Series: PA-5280, PA-5260, PA-5250 및 PA-5220 방화벽으로 구성된 PA-5200 Series 차세대 방화벽은 고속 데이터 센터, 인터넷 게이트웨이 및 서비스 공급자 구축에 이상적이다. PA-5200 Series는 네트워킹, 보안, 위협 방지 및 관리의 주요 기능 영역에 전용 프로세싱과 메모리를 사용하여 최대 64Gbps의 처리량을 제공한다.

⑶ PA-3200 Series: PA-3260, PA-3250 및 PA-3220으로 구성된 PA-3200 Series 차세대 방화벽은 고속 인터넷 게이트웨이 구축을 대상으로 한다. PA-3200 Series 어플라이언스는 네트워킹, 보안, 위협 방지 및 관리를 위해 전용 처리 및 메모리를 사용하여 모든 트래픽(암호화된 트래픽 포함)을 보호한다.

⑷ PA-800 Series: PA-850 및 PA-820 방화벽으로 구성된 PA-800 Series 차세대 방화벽은 중견기업뿐만 아니라, 조직의 지사에도 안전한 연결을 제공하도록 설계되었다.

⑸ PA-220: PA-220 방화벽은 분산된 엔터프라이즈 지사, 소매점 및 중견기업에 소규모 폼 팩터로 차세대 방화벽 기능을 제공한다.

⑹ PA-220R: PA-220R 방화벽은 유틸리티 변전소, 발전소, 제조 공장, 석유 및 가스 시설, 건물 관리 시스템 및 의료 네트워크와 같은 다양한 가혹한 환경에서 산업 및 국방 네트워크를 보호하는 견고한 차세대 방화벽이다.

② 가상화 방화벽(VM-Series)

VM-Series 가상 방화벽은 팔로알토 네트웍스의 차세대 물리적 하드웨어 방화벽(PA-Series)의 모든 기능을 가상 시스템 폼 팩터에서 제공한다. VM-Series 폼 팩터는 다음과 같은 다양한 구축 사용 사례를 지원한다.

⑴ 마이크로 세분화: VM-Series 가상 방화벽은 세분화된 세분화 및 마이크로 세분화를 가능하게 함으로써, 환경의 공격 표면을 줄인다. 위협 방지 기능은 위협이 환경에 침투할 때, 데이터를 유출하거나, 멀웨어 또는 랜섬웨어 페이로드를 전달하거나, 다른 피해를 입히기 전에 위협을 신속하게 식별하고 중단할 수 있도록 보장한다.

⑵ 멀티클라우드 및 하이브리드 클라우드: VM-Series 가상 방화벽은 AWS, GCP, Azure 및 Oracle Cloud를 포함한 멀티클라우드 및 하이브리드 클라우드 환경 전반에 걸쳐 포괄적인 가시성과 제어 기능을 제공함으로써, 여러 보안 툴 세트가 필요하지 않으며, 소프트웨어 정의 네트워크 및 가상화 환경에서도 단일 콘솔에서 쉽게 관리된다.

⑶ DevOps 및 CI/CD 파이프라인: VM-Series 가상 방화벽은 온디맨드의 탄력적인 확장성을 제공하여, 가장 필요한 시기와 장소에 보안을 보장한다. 자동화된 네트워크 보안을 통해 비즈니스 속도를 늦추지 않고 보안 프로비저닝을 DevOps 워크플로우 및 CI/CD 파이프라인에 직접 통합할 수 있다.

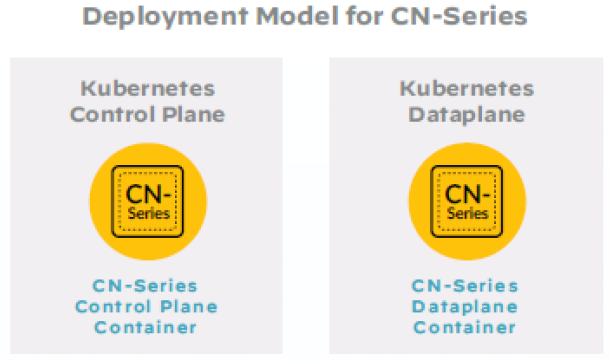

③ 클라우드 네이티브 방화벽(CN-Series)

표준 차세대 방화벽은 사내 배포 환경을 보호하는 데 필수적인 역할을 한다. 하지만 클라우드 네이티브 환경은 차세대 방화벽이 특별히 쿠버네티스 환경 내부를 들여다볼 때 처리하도록 설계되지 않은 독특한 문제를 야기한다.

쿠버네티스에서 포드(*컨테이너 모음)는 물리 머신이나 가상 머신의 노드에서 실행된다. 개발자가 노드를 명시적으로 다룰 필요는 거의 없지만, 노드는 방화벽이 작동하는 방식에 영향을 미친다. 차세대 방화벽은 모든 소스 IP 주소가 노드 IP 주소로 변환되기 때문에, 어떤 포드가 아웃바운드 트래픽의 소스인지 확인할 수 없다. 기존 방화벽은 노드에서 나가는 모든 아웃바운드 트래픽이 동일하게 보인다.

쿠버네티스는 전통적인 보안 툴에 대한 문제를 해결하는 반면, 네이티브 구성(특히 이름 공간)을 활용하여 보안을 강화할 수 있는 기회도 제공한다.

쿠버네티스 네임스페이스는 클러스터의 일부 부분에 특정 정책을 다른 부분에 영향을 미치지 않고 쉽게 적용할 수 있도록 함으로써 클러스터 관리를 단순화하는 데 도움이 된다. 하지만 이들은 또한 가치 있는 보안 도구다. 보안 팀은 네임스페이스를 사용하여 워크로드를 격리하고, 이를 통해 클러스터 내에서 공격이 확산될 위험을 줄이고, 리소스 할당량을 설정하여 성공적인 클러스터 위반으로 인해 발생할 수 있는 피해를 완화한다.

보안 클라우드 네이티브 아키텍처는 네임스페이스 경계를 넘거나 베어메탈 서버와 같은 레거시 워크로드로 아웃바운드 이동하는 트래픽을 보안하는 기능을 필요로 한다. 그러나 이렇게 하려면 네임스페이스, 포드 및 컨테이너와 같은 개체의 내부 상태를 알아야 한다. 해당 정보는 환경 외부에서 사용할 수 없기 때문에 유일하게 효과적인 솔루션은 쿠버네티스 벽 내부의 보안 솔루션을 사용하는 것이다.

팔로알토 네트웍스 CN-Series 차세대 방화벽은 아래의 그림과 같이 관리 평면(CN-MGMT)용과 방화벽 데이터 평면(CN-NGFW)용 두 세트의 포드로 배포된다. 관리 포드는 항상 쿠버네티스 서비스로 실행된다. 데이터 평면 포드는 분산 또는 클러스터링의 두 가지 모드로 배포할 수 있다. 분산 모드에서 방화벽 데이터 평면은 각 노드에서 데몬 세트로 실행된다. 관리자는 단일 명령으로 모든 클러스터 노드에 차세대 방화벽을 배포할 수 있으므로, 보안 제어를 워크로드에 최대한 가깝게 배치할 수 있다. 클러스터링된 배포 모드에서 방화벽 데이터 평면은 전용 보안 노드에서 쿠버네티스 서비스로 실행된다. 클러스터링된 모드에서 CN-Series 차세대 방화벽은 쿠버네티스의 기본 자동 확장 기능을 활용하여 가장 동적인 쿠버네티스 환경에서도 보안을 보장한다. 클러스터링된 배포는 분산 배포가 리소스 집약적이고 비용이 많이 드는 대규모 쿠버네티스 환경에 가장 적합하다.

쿠버네티스와의 네이티브 통합을 통해 CN-Series 차세대 방화벽은 환경의 컨테이너에 대한 컨텍스트 정보를 보안 정책의 공식화에 활용할 수 있다. 예를 들어, 컨테이너 네임스페이스를 사용하여 방화벽 정책에서 트래픽 소스를 정의할 수 있다.

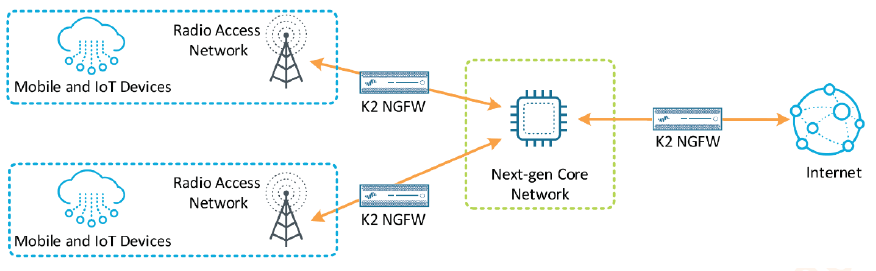

④ 5G 지원 방화벽(K2-Series)

5G는 연결성을 제공하는 것을 넘어, 보안을 비즈니스 가능성과 경쟁 우위로 사용할 수 있기 때문에 이동 네트워크 운영자에게 파괴적인 비즈니스 기회를 제공한다. 5G로의 진화는 흥미로운 새로운 서비스의 문을 열지만, 잠재적인 침입 지점의 수를 증가시켜 보안 영향을 증폭시킨다. 나쁜 행위자에 의해 악용될 위험을 최소화하면서 5G 비즈니스 기회를 활용하려면, 모든 네트워크 위치에서 완벽한 가시성과 자동화된 보안이 필요하다.

팔로알토 네트웍스는 차세대 방화벽 플랫폼의 일부로 K2-Series라고 불리는 5G 지원 플랫폼을 개발하여, 성공적인 사이버 공격이 모바일 네트워크 서비스를 목표로 하는 것을 방지했다. K2-Series 방화벽은 애플리케이션, 사용자 및 디바이스에서 생성된 데이터의 증가로 인해 증가하는 처리량 요구를 처리하도록 설계되었다. K2-Series는 고급 사이버 공격을 방지하고 모바일 네트워크 인프라, 가입자 및 서비스를 보호하는 놀라운 성능과 위협 방지 기능을 제공한다.

일관된 관리와 완전한 애플리케이션 가시성으로 확장 가능하고 완벽한 보호를 달성하기 위해 모든 5G 네트워크 인터페이스에 K2-Series 방화벽을 배포할 수 있다. 모바일 터널 내부 공격과 셀룰러 트래픽을 통과하는 앱 내 위협을 포함한 침입 지점의 수가 증가함에 따라, 5G 네트워크 아키텍처의 근본적인 변화는 보안 환경에 미치는 영향을 더욱 강화한다. 모바일 운영자는 모든 네트워크 위치와 모든 시그널링 트래픽에 걸쳐 일관된 보안 시행을 필요로 한다. 이렇게 더 큰 공격 표면은 알려진 위협과 알려지지 않은 위협을 탐지하기 위해 애플리케이션 인식 7계층 보안의 필요성을 증가시킨다.

K2-Series는 보안 모드와 익스프레스 모드 두 가지 모드를 제공한다. 보안 모드는 앱 ID, IPS, 바이러스 백신, 스파이웨어 방지, 고급 멀웨어 분석 및 로깅과 같은 차세대 방화벽 기능을 모두 사용할 수 있도록 설정되어 있다. 반면, 익스프레스 모드는 최고 처리량 구성에 최적화되어 있으며, 보안 모드로 업그레이드할 수 있다.

[6-2] Strata를 통한 엔터프라이즈 보안 Part 2

IronSkillet

IronSkilllet은 보안 모범 사례 권장 사항을 기반으로 하는 PAN-OS용 1일차 차세대 방화벽 구성 템플릿 세트다.

광범위한 사용 방법 설명서 대신, 템플릿은 사용 사례에 구애받지 않고 구현하기 쉬운 구성 모델을 제공한다. 동적 업데이트, 보안 프로파일, 규칙 및 로깅과 같은 주요 보안 요소는 구축 전반에 걸쳐 일관성을 유지해야 한다.

팔로알토 네트웍스는 자체 제품 포트폴리오뿐만 아니라, 보안 예방에 대한 전문 지식을 보유하고 있다. 모범 사례 문서는 이러한 전문 지식을 고객과 파트너에게 공유하도록 설계되었다. 이러한 공유는 다양한 시나리오에서 보안 태세를 개선하는 데 도움이 된다.

템플릿은 일반적인 모범 사례 권장 사항을 받아 사전 구축된 첫날 구성으로 컴파일하여, 파노라마 또는 차세대 방화벽에 쉽게 로드할 수 있는 보완적인 역할을 한다. 이점은 다음과 같다.

① 구현 시간 단축

② 구성 오류 감소

③ 보안 태세 개선

템플릿은 GitHub에서 사용할 수 있으며, 각 PAN-OS 소프트웨어 버전에 따라 다르다.

팔로알토 네트웍스 익스페디션(마이그레이션 도구)

팔로알토 네트웍스의 차세대 방화벽으로 마이그레이션하는 것은 사이버 공격을 예방하고 탐지하기 위한 중요한 단계다. 오늘날의 첨단 위협은 더 이상 현대적인 위협 환경으로부터 보호하기에 적합하지 않은 포트 기반 방화벽 정책에서 벗어나, 조직에 중요한 애플리케이션만 안전하게 실행하고 위험을 초래하는 애플리케이션을 제거하여 공격 표면을 줄이는 아키텍처로 전환해야 한다.

익스페디션을 통해 조직은 기존 환경을 분석하고, 기존 보안 정책을 팔로알토 네트웍스 차세대 방화벽으로 전환하며, 개념 증명에서 프로덕션으로의 전환을 지원할 수 있다.

익스페디션의 주요 기능은 다음과 같다.

① 타사 마이그레이션은 다양한 방화벽 규칙, 주소 및 서비스 개체를 PAN-OS XML 구성 파일로 전송하여, 팔로알토 네트웍스 차세대 방화벽으로 가져올 수 있다. 방화벽 공급업체 Cisco ASA/PIX/FWSM, 체크 포인트, 포티넷, McAfee 사이드와인더, 주니퍼 SRX/NETSCREEN에서 타사 마이그레이션을 사용할 수 있다.

② App-ID를 채택하면 조직은 차세대 방화벽의 가치를 최대한 활용하는 동시에 공격 표면을 줄이고, App-ID를 통해 조직에 대한 가시성과 통제력을 회복할 수 있다.

③ 최적화를 통해 다음과 같은 서비스를 제공하는 차세대 방화벽의 최고 성능을 유지할 수 있다.

⑴ 아키텍처 리뷰

⑵ 시스템 상태 점검

⑶ 구성 감사

⑷ 옵션 제품 튜닝 및 구성 변경 구현

④ 레거시 방화벽을 팔로알토 네트웍스 가상 시스템에 통합하면, 조직은 특정 부서 또는 고객과 관련된 네트워크 트래픽에 대한 관리, 네트워킹 및 보안 정책을 사용자 지정할 수 있다. 표준 가상 시스템 인터페이스 구성에서 각 가상 시스템은 인터넷에 대한 전용 인터페이스를 사용하므로 여러 IP 주소를 사용해야 한다. 공유 게이트웨이를 통해 조직은 단일 물리적 인터페이스에 해당하는 가상 시스템에 대한 공통 가상 인터페이스를 만들 수 있다. 이 공유 게이트웨이는 ISP가 단일 IP 주소만 제공하는 환경에서 유용하다. 모든 가상 시스템은 단일 IP 주소를 사용하여 물리적 인터페이스를 통해 외부와 통신한다.

⑤ 파노라마를 통한 중앙 집중식 관리를 통해 조직은 팔로알토 네트웍스의 차세대 방화벽 네트워크 전체에 걸쳐 장치 구성, 보안 정책 배포, 포렌식 분석 수행 및 보고서 생성 과정을 중앙에서 관리할 수 있다. 파노라마와 개별 장치 관리 인터페이스는 가상 어플라이언스 또는 전용 관리 플랫폼으로 제공되며, 동일한 웹 기반 외관과 느낌을 공유하므로 작업 흐름 일관성을 보장하면서도 작업을 실행하는 데 있어 학습 곡선이나 지연을 최소화할 수 있다.

⑥ 자동 구역 설정은 현재 구역 및 구역 기반 규칙을 사용하지 않는 공급업체의 보안 정책을 자동으로 조정한다. 구역 매핑은 경로와 구역 인터페이스 IP 주소에 따라 달라진다. 인터페이스 및 구역 설정을 설정하거나 변경하면, 매핑이 조정된다.

⑦ 관리자는 사용자 지정 응답 페이지를 로드하여, 최종 사용자에게 정책 위반을 알릴 수 있다.

팔로알토 네트웍스는 툴, 전문 지식 및 모범 사례를 결합하여, 조직의 기존 환경을 분석하고, 정책 및 방화벽 설정을 차세대 방화벽으로 마이그레이션하는 동시에, 전환의 모든 단계를 지원한다.

BPA(Best Practice Assessment)

대부분의 조직은 차세대 방화벽의 기능을 완벽하게 구현하지 못해 보안에 공백이 발생한다. 팔로알토 네트웍스의 BPA는 조직이 집중해야 할 가장 중요한 보안 제어를 신속하게 식별하는 데 사용되는 무료 도구다.

BPA는 다음의 세 부분으로 구성된다.

① BPA는 차세대 방화벽 또는 파노라마 네트워크 보안 관리를 위한 보안 구성 Best Practice 채택 여부를 정책, 객체, 네트워크 및 장치별로 그룹화하여 중점적으로 평가하는 것이다.

② 보안 정책 기능 채택 히트맵은 각 메트릭에 대한 현재 채택 비율 등급과 업계 평균과의 비교를 표시하여 기능 채택의 격차를 보여준다. 예방 기능을 어떻게 활용하고 있는지에 대한 깊은 통찰력을 통해 보안을 지속적으로 향상시킬 수 있다.

③ BPA Executive Summary는 경영진과 경영진이 보안 기능 채택의 현재 상태를 한눈에 파악할 수 있도록 설계되었으며, 이전 보고서의 진행 상황에 대한 정보(가능한 경우)를 포함하여, 조직이 모범 사례 구현을 위해 자신 있게 진행할 수 있도록 지원한다.

구독 서비스

차세대 방화벽이 완벽한 가시성을 확보하고 네트워크에서 완전한 위협 방지 기능을 적용하려면, 각 구독 서비스에 대한 라이센스를 활성화해야 한다.

① DNS 보안

② URL 필터링

③ 위협 방지

④ 와일드 파이어

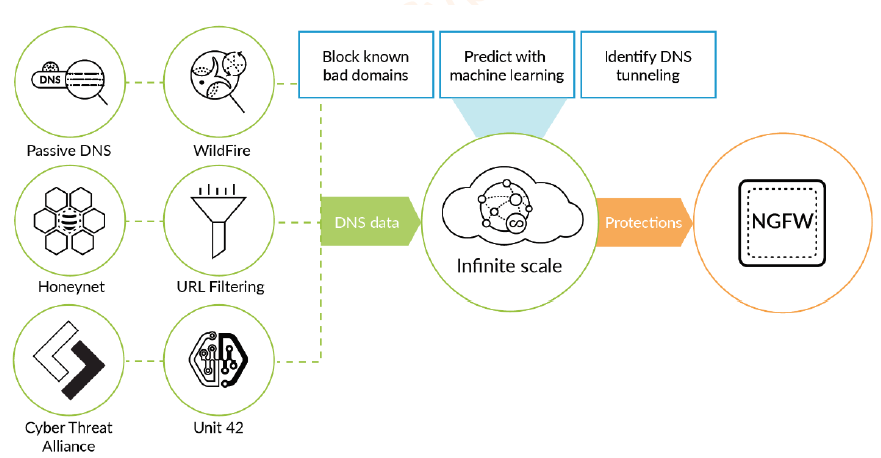

DNS 보안 서비스

팔로알토 네트웍스 DNS 보안 서비스는 예측 분석을 적용하여 C2 또는 데이터 도난에 DNS를 사용하는 공격을 중단시킨다. 팔로알토 네트웍스 차세대 방화벽과 긴밀하게 통합되어, 자동화된 보호 기능을 제공하고, 독립적인 도구가 필요하지 않다. DNS 트래픽에 숨겨진 위협은 공유 위협 인텔리전스 및 기계 학습을 통해 신속하게 식별된다. 클라우드 기반 보호 기능은 무한 확장되고 항상 최신 상태이므로, 조직은 DNS를 사용하는 공격을 막을 수 있는 중요한 새로운 제어 지점을 제공한다.

① 새로운 악성 도메인 예측 및 차단

DNS는 모든 조직에 존재하는 광범위하고 종종 간과되는 공격 표면이다. 적들은 DNS의 어디에나 있는 특성을 이용하여 신뢰할 수 있는 C2를 포함한 여러 공격 지점에서 DNS를 남용한다. 보안 팀은 새로운 악성 도메인을 따라잡고, 수백만 개의 새로운 도메인에 대해 일관된 보호를 한 번에 시행하려 애쓴다.

DNS 보안 서비스는 악의적인 도메인을 예측하고 차단하는 다른 접근 방식을 취하여 압도된 네트워크 방어자에게 다시 이점을 제공한다.

차세대 방화벽은 실시간 분석 및 지속적으로 증가하는 글로벌 위협 인텔리전스를 통해 확인된 수천만 개의 악의적인 도메인으로부터 사용자를 보호한다. 대규모로 확장되는 위협 인텔리전스 공유 커뮤니티의 데이터로 사용자의 보호는 계속 증가한다. 팔로알토 네트웍스의 악의적인 도메인 데이터베이스는 수년에 걸쳐 수집되었으며, 다음과 같은 소스가 있다.

⑴ 악성 이메일 링크에서 새로운 C2 도메인, 파일 다운로드 소스 도메인 및 도메인을 찾는 WildFire 멀웨어 방지 서비스

⑵ 위협 지표에 대해 새로 발견되거나, 분류되지 않은 사이트를 지속적으로 탐색하는 URL 필터링

⑶ 패시브 DNS 및 장치 원격 측정을 통해 수천 개의 차세대 방화벽에서 볼 수 있는 도메인 해결 이력을 파악하여, 하루에 페타바이트의 데이터 생성

⑷전 세계적으로 배포된 허니팟의 통찰력을 포함하여 인간 중심의 적 추적 및 악성 코드 리버스 엔지니어링을 제공하는 Unit 42 위협 연구

⑸ 이해를 강화하기 위한 30개 이상의 타사 위협 인텔리전스 소스

DNS Security 서비스를 사용하면, 차세대 방화벽이 도메인 생성 알고리즘 기반 멀웨어로부터 악성 도메인을 예측하고 즉각적인 실행으로 막을 수 있다. 멀웨어의 도메인 생성 알고리즘(DGA) 사용은 계속 증가하여 알려진 악성 도메인만 차단하는 효과가 제한된다. DGA 멀웨어는 C2에 대해 무작위로 생성된 도메인 목록을 사용하므로, 기존 보안 접근 방식의 서명 기능을 압도할 수 있다. DNS Security는 다음을 사용하여 DGA 멀웨어를 다룬다.

⑴ DNS 쿼리를 수행할 때 분석하여, 새로운 도메인과 이전에 본 적이 없는 DGA 도메인을 탐지하는 기계 학습

⑵ DGA 도메인 또는 싱크홀 DNS 쿼리를 차단하기 위한 동적 작업을 위한 설정이 쉬운 정책

⑶ 신속한 조사 작업을 위해 기계 학습을 통해 멀웨어 제품군을 식별하는 위협 속성 및 컨텍스트

클라우드 기반 데이터베이스는 악의적인 도메인에 대한 무한한 보호를 제공하기 위해 무한 확장된다. 하루에 10,000개 또는 1억 개의 새로운 악의적인 도메인이 생성되는지 여부에 관계없이, 사용자의 보호는 항상 최신 상태다. 클라우드 기반 서비스의 일환으로, 모든 DNS 쿼리를 무한 확장 가능한 클라우드 기반 데이터베이스인 팔로알토 네트웍스에서 실시간으로 확인하여 적절한 실행 조치를 결정한다. DNS 보안 서비스는 공격자가 C2를 설정하는 가장 효과적이고 널리 사용되는 방법 중 하나를 제거하고, 보호를 무한 확장하여 차세대 방화벽이 해를 입히기 전에 새로운 악의적인 도메인을 먼저 처리할 수 있도록 보장한다.

② DNS 터널링 무력화

고급 공격자는 표준 DNS 트래픽에서 데이터 도난이나 C2를 숨기기 위해 DNS 터널링을 사용한다. DNS 트래픽의 양이 너무 많다는 것은 종종 방어자가 보편적으로 위협을 검사할 수 있는 가시성이나 리소스가 부족하다는 것을 의미한다. DNS 보안 서비스는 다음을 가능케 한다.

⑴ 기계 학습을 사용하여 DNS 터널링에 숨겨진 C2 또는 데이터 도난을 신속하게 탐지한다. 팔로알토 네트웍스 알고리즘은 히스토리 및 실시간 공유 위협 인텔리전스를 사용하여, 도메인의 쿼리 속도 및 패턴, 엔트로피 및 n그램 빈도 분석 등 DNS 쿼리의 특징을 관찰하여 터널링 동작을 정확하게 탐지한다.

⑵ 고급 터널링 시도를 식별하기 위해 PAN-OS 시그니처 기반 보호를 확장한다. DNS Security는 차세대 방화벽의 기본 기능을 확장하여, DNS 터널링을 탐지하고 방지한다. 보호는 DNS 터널링의 알려진 변형과 알려지지 않은 변형을 포함하여 확장이 가능하고, 회피에 강하다.

⑶ 자동화된 정책 작업으로 DNS 터널링을 신속하게 무력화한다. 차세대 방화벽에서 설정하기 쉬운 정책 작업과 모든 고객의 상위 도메인 차단을 통해 DNS 터널링이 자동으로 중지된다.

③ 자동화를 통해 보안을 단순화하고, 독립형 툴 교체

보안 팀은 운영을 복잡하게 하지 않고 기존 보안 투자의 가치를 확장하는 통합 혁신이 필요하다. DNS 시큐리티는 차세대 방화벽을 활용하여 DNS를 사용한 공격을 중단하고, 완전 자동화를 통해 수동 작업을 줄인다.

차세대 방화벽과의 긴밀한 통합은 DNS를 사용하는 공격을 막을 수 있는 중요한 새로운 제어 지점을 제공한다. 이 서비스는 관리해야 할 단일 정책 세트와 함께 하나의 장치를 배포할 수 있도록 보장한다. 경고는 방화벽 정책 위반, IDS/IPS, 웹 보안 및 멀웨어 분석을 포함한 전체 보안 스택에 걸쳐 조정된다.

DNS를 이용한 공격이 식별되면, 보안 관리자는 방화벽에서 악성 도메인을 싱크홀링하는 프로세스를 자동화하여 C2를 차단하고, 네트워크에서 감염된 사용자를 빠르게 식별할 수 있다. 악성 도메인 싱크홀링, DAG 및 로깅 작업을 결합하면, 탐지 및 응답 워크플로우가 자동화되어, 분석가가 느리고 수동적인 프로세스를 제거해 시간을 절약할 수 있다.

DNS Security 서비스는 클라우드 기반의 모듈형 아키텍처를 기반으로 구축되어 차세대 방화벽에 영향을 주지 않으면서, 새로운 탐지, 예방 및 분석 기능을 원활하게 추가한다.

URL 필터링 서비스

위협 방지 및 애플리케이션 제어 기능을 보완하기 위해 완전히 통합된 온박스형 URL 필터링 데이터베이스를 통해 보안 팀은 최종 사용자의 웹 서핑 활동을 제어할 수 있을 뿐만 아니라, URL 컨텍스트를 애플리케이션 및 사용자 규칙과 결합할 수 있다. URL 필터링 서비스는 차세대 방화벽을 구성하여 웹 사이트에 대한 액세스를 식별 및 제어하고, 멀웨어 및 피싱 페이지를 호스팅하는 웹 사이트로부터 조직을 보호할 수 있도록 함으로써 App-ID를 보완한다. 정책에서 URL 범주를 일치 기준으로 사용하여 예외 기반 동작과 세분화된 정책 시행을 허용할 수 있다. 예를 들어, 모든 사용자의 멀웨어 및 해킹 사이트에 대한 액세스는 거부하지만, IT 보안 그룹에 속한 사용자의 액세스는 허용할 수 있다.

URL 필터링을 사용하도록 설정하면 모든 웹 트래픽이 URL 필터링 데이터베이스인 PAN-DB와 비교되며, 여기에는 약 65개의 범주로 그룹화된 수백만 개의 URL이 포함된다. PAN-DB의 멀웨어 및 피싱 URL 범주가 실시간으로 업데이트되어 알 수 없는 것으로 취급하는 대신, URL 범주를 기반으로 사이트에 액세스하려는 후속 시도를 강제할 수 있다. URL 필터링의 일부인 사용자 자격 증명 탐지를 사용하면, 사용자에게 경고하거나 신뢰할 수 없는 사이트에 자격 증명을 제출하는 것을 차단할 수 있다. 기업 자격 증명이 손상된 경우, 사용자 자격 증명 탐지를 통해 자격 증명을 제출한 사람을 식별할 수 있으므로 업데이트를 적용할 수 있다.

온박스 URL 데이터베이스는 사용자 정의 URL 데이터베이스를 사용하여 로컬 사용자 커뮤니티의 트래픽 패턴에 맞게 증강될 수 있다. 자주 방문하는 URL에 빠르고 쉽게 액세스할 수 있도록 PAN-DB는 고성능 로컬 캐싱을 제공하며, 로컬 URL 데이터베이스에 의해 분류되지 않은 URL은 호스트 URL 데이터베이스에서 캐시로 가져올 수 있다. 관리자는 데이터베이스 사용자 정의 외에도, 고유한 URL 범주를 생성하여 URL 컨트롤을 그들의 특정 요구에 맞게 추가로 사용자 정의할 수 있다.

URL 범주화는 응용 프로그램 및 사용자 분류와 결합하여 정책을 추가로 대상화하고 정의할 수 있다. 예를 들어, SSL 암호 해독은 위협에 노출되도록 선택된 고위험 URL 범주에 대해 호출할 수 있으며, QoS 제어는 스트리밍 미디어 사이트에 적용할 수 있다. URL 필터링 가시성 및 정책 제어는 기업 디렉토리 서비스(ex. Active Directory, LDAP 및 eDirectory)와의 투명한 통합을 통해 특정 사용자에게 바인딩할 수 있으며, 사용자 정의 가능한 보고 및 로깅을 통해 추가 통찰력을 제공한다.

관리자는 최종 사용자에게 모든 정책 위반을 알리기 위해 사용자 정의 블록 페이지를 구성할 수 있다. 페이지에는 사용자 이름, IP 주소, 액세스하려는 URL 및 URL 범주에 대한 참조가 포함될 수 있다. 웹 활동 소유권의 일부를 사용자의 손에 다시 가져가기 위해 관리자는 사용자에게 경고 페이지가 표시된 후, 웹 사이트 또는 웹 페이지로 계속 이동하도록 허용하거나 암호를 사용하여 URL 필터링 정책을 재정의할 수 있다.

위협 방지 서비스(안티 바이러스, 안티 스파이웨어 및 취약성 보호)

위협 방지는 네트워크에서 알려진 멀웨어, 악용 및 C2 활동을 차단한다. Threat Prevention 구독을 추가하면, 허용된 응용 프로그램 내에 숨겨진 알려진 위협을 식별하고 방지하는 추가 기능이 차세대 방화벽에 제공된다. Threat Prevention 구독에는 멀웨어/안티바이러스, C2 및 취약성 보호가 포함된다.

① 멀웨어/안티바이러스 보호

콘텐츠 기반 서명을 사용하여 인라인 멀웨어 보호는 대상 호스트에 도달하기 전에 멀웨어를 차단한다. 콘텐츠 기반 서명은 콘텐츠가 약간 수정되더라도 파일의 향후 변형을 식별하는 파일 본문의 패턴을 감지한다. 이 기능을 사용하면, 차세대 방화벽이 알려지지 않은 새로운 파일로 취급될 다형성 멀웨어를 식별하고 차단할 수 있다.

스트림 기반 스캐닝 엔진은 상당한 지연 시간을 도입하지 않고 네트워크를 보호하는데, 이것은 프록시 기반 스캐닝 엔진에 의존하는 네트워크 바이러스 백신 제공의 심각한 단점이다. 스트림 기반 멀웨어 스캐닝은 파일의 첫 패킷이 수신될 때 트래픽을 검사하여 기존 독립형 솔루션의 전형적인 성능 문제뿐만 아니라, 위협을 제거한다. 주요 멀웨어 방지 기능은 다음과 같다.

⑴ 압축 파일 및 웹 콘텐츠에 숨겨진 악성 프로그램을 인라인, 스트림 기반으로 탐지 및 방지

⑵ 마이크로소프트 오피스 문서 및 PDF 파일과 같은 일반적인 파일 형식에 숨겨진 페이로드로부터 보호

ⓢ 명령 및 제어(스파이웨어) 보호

모든 위협이 네트워크로 들어오는 것을 막는 데는 정말이지 은총이 없다. 초기 감염 후, 공격자는 C2 채널을 통해 손상된 장치와 통신하여 추가 멀웨어를 제거하고, 추가 명령을 내리고 데이터를 훔친다. C2 보호는 이러한 승인되지 않은 통신 채널에 초점을 맞추고 악성 도메인과 감염된 장치에 설치된 알려진 C2 툴킷에 대한 아웃바운드 요청을 차단하여 차단한다.

C2 보호는 악의적인 도메인에 대한 아웃바운드 요청에 대한 싱크홀 기능을 제공하여, 손상된 장치를 정확하게 식별하고, 데이터 유출을 방지한다. 악의적인 도메인 또는 IP 주소에 대한 아웃바운드 요청이 네트워크의 내부 IP 주소 중 하나로 리디렉션되도록 싱크홀을 구성할 수 있다. 이 정책은 C2 통신을 효과적으로 차단하여 해당 요청이 네트워크를 떠나는 것을 방지한다. 네트워크의 호스트가 DNS 서버 뒤에 있어도 이러한 요청을 하는 호스트에 대한 보고서는 컴파일된다. 공격자와의 통신이 이미 끊겼기 때문에 복구 중단 시간에 대한 추가 스트레스 없이 작업을 수행할 잠재적으로 손상된 장치의 일별 목록이 있다.

③ 취약성 보호

차세대 방화벽의 취약성 보호 및 침입 방지 기능은 네트워크 및 애플리케이션 계층 모두에서 악용 시도 및 회피 기술을 탐지하고 차단한다. 이러한 악용에는 포트 검색, 버퍼 오버플로, 원격 코드 실행, 프로토콜 조각화 및 난독화가 포함될 수 있다. 취약성 보호는 시그니처 매칭 및 이상 탐지를 기반으로 하며, 이는 프로토콜을 해독 및 분석하고 학습된 정보를 사용하여 악의적인 트래픽 패턴을 차단하고 경고를 통한 가시성을 제공한다. 상태 정보 패턴 매칭은 도착 순서 및 시퀀스를 고려하여 여러 패킷에 걸친 공격을 탐지해, 허용된 모든 트래픽이 의도가 잘 맞고 회피 기술이 없음을 보장한다.

프로토콜 디코더 기반 분석은 프로토콜을 디코딩한 다음 서명을 지능적으로 적용하여 네트워크 및 애플리케이션 악용을 탐지한다. 단일 취약성을 이용하는 방법은 다양하기 때문에 침입 방지 서명은 취약성 자체를 기반으로 하므로, 다양한 악용에 대해 보다 철저한 보호를 제공한다. 단일 서명은 알려진 시스템 또는 애플리케이션 취약성의 여러 악용을 방지할 수 있다. 프로토콜 이상 징후 기반 보호는 URI(Overlong Uniform Resource Identifier) 또는 FTP 로그인과 같은 RFC(Rempt for Comments) 준수하지 않는 프로토콜 사용을 탐지한다. 마지막으로, 구성하기 쉬운 맞춤형 취약성 서명을 통해 네트워크의 고유한 요구에 따라 침입 방지 기능을 조정할 수 있다.

제로 데이 멀웨어 방지(WildFire)

WildFire 클라우드 기반 멀웨어 분석 환경은 확장 가능한 가상 환경에서 정적 및 동적 분석을 통해 알려지지 않은 멀웨어, 제로 데이 악용 및 APT를 식별하는 사이버 위협 방지 서비스다. WildFire는 업데이트된 보호 기능을 거의 실시간으로 자동으로 배포하여, 수동 개입 없이 위협이 즉시 확산되는 것을 방지한다. 기본 WildFire 지원이 Threat Prevention 라이센스의 일부로 포함되어 있지만, WildFire 구독 서비스는 위협에 대한 즉각적인 적용 범위, 빈번한 WildFire 시그니처 업데이트, 고급 파일 형식 전달(APK, PDF, Microsoft Office 및 Java 애플릿) 및 WildFire API를 사용하여, 파일을 업로드할 수 있는 기능이 필요한 조직을 위해 향상된 서비스를 제공한다.

차세대 방화벽의 인라인 위협 방지 기능의 일환으로 방화벽은 알려지지 않은 각 파일에 대해 해시 계산을 수행하고, 해시는 WildFire에 제출된다. WildFire 가입자가 이전에 파일을 본 적이 있으면, 해당 파일에 대한 기존 평결이 즉시 반환된다. 검사된 이메일의 링크도 분석을 위해 WildFire에 제출된다. 이에 대해 가능한 평결은 다음과 같다.

① Benign: 안전하고, 악의적인 행동을 보이지 않는다.

② Grayware: 보안 위험은 없지만, 방해가 되는 동작(ex. 애드웨어, 스파이웨어 및 브라우저 도우미 개체)을 표시할 수 있다.

③ 악성 프로그램: 본질과 의도가 악의적이며, 보안 위협을 가할 수 있다(ex. 바이러스, 웜, 트로이 목마, 루트킷, 봇넷, 원격 액세스 툴킷).

④ 피싱: 수신자를 속여 민감한 데이터를 폭로하려는 악의적인 시도이다.

WildFire가 파일을 본 적이 없는 경우, 차세대 방화벽은 분석을 위해 파일을 제출하도록 지시한다. 파일 크기가 구성된 크기 제한 미만인 경우, 차세대 방화벽은 해당 파일을 WildFire에 안전하게 전송한다. 활성 WildFire 라이센스가 있는 차세대 방화벽은 WildFire 시그니처에 대해 예약된 자동 업데이트를 수행하며, 업데이트 검사는 매분마다 자주 구성된다.

WildFire는 인라인 머신 러닝 기반 멀웨어 및 피싱 방지(실시간 WildFire 평결 및 멀웨어 방지 동적 분류)를 활용하여 서비스 호스트에 제출된 이메일 링크에 해당하는 웹 페이지에 악용, 멀웨어 또는 피싱 기능이 있는지 확인한다. 링크에 대한 평결을 내릴 때 웹 사이트의 동작과 속성이 고려된다.

WildFire는 알려지지 않은 멀웨어에 대한 보안 태세와 보호 기능을 크게 향상시킨다. WildFire는 매일 약 500만 개의 고유 파일과 약 30,000~50,000개의 고유 멀웨어 파일을 처리하며, 이 파일은 고객이 배포한 팔로알토 네트웍스의 차세대 방화벽에 의해 WildFire로 전송된다. 일반적으로 이러한 멀웨어 파일의 60%는 WildFire에 처음 제출되었을 때 주요 바이러스 백신 공급업체 중 어느 곳에서도 탐지되지 않으며, 30일 후에도 25~50%는 여전히 주요 바이러스 백신 공급업체에서 탐지되지 않는다.

WildFire는 클라우드 기반 아키텍처를 기반으로 네트워크 전반에 걸쳐 동적 멀웨어 분석을 지원한다. 규제 또는 개인 정보 보호 요구 사항으로 인해 퍼블릭 클라우드 인프라를 사용할 수 없는 경우, 온프레미스 데이터 센터에 프라이빗 클라우드 솔루션을 구축할 수 있다.

퍼블릭 클라우드 또는 프라이빗 클라우드 구축을 활용하는 것 외에도, 조직은 동일한 환경 내에서 이 두 가지를 모두 사용할 수 있다. WildFire의 하이브리드 클라우드 기능을 통해 보안 팀은 사내 어플라이언스 또는 프라이빗 클라우드와 비교하여, WildFire 퍼블릭 클라우드로 전송되는 파일 유형을 정의할 수 있으므로, 파일 분석을 보다 유연하게 수행할 수 있다. WildFire 하이브리드 클라우드 기능을 통해 조직은 중요한 데이터가 포함된 파일 유형에 대해 WildFire 어플라이언스를 사용하여, 개인 정보 보호나 규제 문제를 완화할 수 있다. 조직은 또한, WildFire 퍼블릭 클라우드의 종합적인 분석 및 글로벌 위협 인텔리전스 서비스를 활용할 수 있다. AutoFocus는 WildFire 위협 인텔리전스의 핵심이라 할 수 있다.

보안 운영 플랫폼은 알려진 위협을 사전에 차단하여 알려진 익스플로잇, 멀웨어, 악성 URL 및 C2 활동에 대한 기본 방어를 제공한다. 새로운 위협이 나타나면 보안 운영 플랫폼은 의심스러운 파일과 URL을 자동으로 WildFire로 라우팅하여 심층 분석을 수행한다.

WildFire는 전 세계 고객 및 위협 인텔리전스 파트너 네트워크에서 매주 수백만 개의 샘플을 검사하여, 이전에 알려지지 않은 새로운 형태의 악성 프로그램, 익스플로잇, 악성 도메인 및 아웃바운드 C2 활동을 찾는다. 클라우드 기반 서비스는 기존 서명에 의존하지 않고, 실제 행동을 관찰하여 표적 및 알려지지 않은 악성 프로그램, 악용 및 아웃바운드 C2 활동을 차단할 수 있는 새로운 보호 기능을 자동으로 생성한다. 보호 기능은 몇 분 만에 전 세계적으로 제공된다. 결과는 다음을 포함하는 사이버 위협 예방을 위한 폐쇄 루프 자동화된 접근 방식이다.

① 공격 표면을 줄이기 위한 Positive 보안 제어

② 알려진 모든 위협을 차단하기 위한 모든 트래픽, 포트 및 프로토콜 검사

③ 클라우드 기반 실행 환경에서 멀웨어의 동작을 관찰하여 알려지지 않은 위협을 신속하게 탐지

④ 새로운 보호 기능을 다시 일선에 자동으로 배포하여 공격 라이프사이클 전반에 걸쳐 위협을 모든 사람에게 알리고 차단

행동 기반 사이버 위협 발견

WildFire는 알려지지 않은 악성 프로그램과 악용을 찾기 위해 Windows, Android 및 macOS 운영 체제에서 다음과 같은 일반적인 파일 유형을 완벽하게 볼 수 있는 의심스러운 콘텐츠를 실행한다.

① 실행 파일(EXE), 동적 링크 라이브러리(DLL), 압축 파일(ZIP) 및 휴대용 문서 형식(PDF)

② 마이크로소프트 오피스 문서, 스프레드시트 및 프레젠테이션

③ 자바 파일

④ 안드로이드 애플리케이션 패키지(APK)

⑤ 어도비 플래시 애플릿 및 웹 페이지

WildFire는 다음과 같은 수백 가지 잠재적인 악의적인 행동을 식별하여, 그 행동을 기반으로 악의적인 파일의 실제 성격을 밝혀낸다.

① 호스트에 대한 변경 사항

WildFire는 파일 및 레지스트리 작업, 코드 주입, 메모리 힙 분사(익스플로팅), 음소거, 윈도우즈 서비스 작업, 자동 실행 프로그램 추가 및 기타 잠재적으로 의심스러운 작업을 포함하여, 호스트에 대한 수정 사항을 모두 모니터링한다.

② 의심스러운 네트워크 트래픽

WildFire는 백도어 생성, 다음 단계 멀웨어 다운로드, 평판이 낮은 도메인 방문, 네트워크 정찰 등 의심스러운 파일이 생성하는 모든 네트워크 활동을 분석한다.

③ 분석 방지 탐지

WildFire는 디버거 탐지, 하이퍼바이저 탐지, 신뢰할 수 있는 프로세스에 대한 코드 주입, 호스트 기반 보안 기능 비활성화 등과 같이 가상 머신 기반 분석을 피하도록 설계된 고급 멀웨어에서 사용하는 기술을 모니터링한다.

WildFire는 Cortex XDR 엔드포인트 보호 및 Prisma SaaS를 포함하는 보안 운영 플랫폼과 기본적으로 통합되어 있으며, 수백 개의 애플리케이션에서 모든 트래픽을 분류할 수 있다. WildFire는 포트나 암호화에 관계없이 웹 트래픽, 이메일 프로토콜(SMTP, IMAP 및 POP3) 및 FTP에 고유하게 이 동작 분석을 적용한다.

WildFire는 제출된 파일에 다음과 같은 분석 방법을 적용한다.

①기계 학습/정적 분석

동적으로 업데이트된 분류 시스템에 대한 멀웨어 특징 세트를 비교하여, 알려진 위협의 변종을 식별하는 것이다. 실행 전 샘플의 특성을 분석하여 알려진 위협을 탐지한다.

② 동적 분석

가상화된 테스트 환경 내에서 이전에 알려지지 않은 제출물이 실행되어, 실제 효과와 행동을 결정하는 맞춤형 회피 방지 가상 환경이다.

③ Bare-metal 동적 분석

고급 VM 인식 위협을 위해 특별히 설계된 완전한 하드웨어 기반 분석 환경이다. 고급 VM 인식 위협의 특성을 나타내는 샘플은 휴리스틱 엔진에 의해 Bare-metal 어플라이언스 쪽으로 이동된다.

위협 인텔리전스 클라우드의 동적 업데이트는 플랫폼 전체의 위협 예방을 조정하고 플랫폼이 제공하는 예방 기능의 핵심이다. 알려지지 않은 위협 처리 방법론은 본질적으로 알려지지 않은 위협을 알려진 위협으로 바꾼다.

WildFire는 악의적이고 악용 가능한 파일 및 링크로부터 사용자를 보호할 뿐만 아니라, 악의적인 아웃바운드 통신을 심층적으로 조사하여, 안티 C2 서명 및 DNS 기반 콜백 서명으로 명령 및 제어(C2) 활동을 방해한다. WildFire는 또한, 이 정보를 PAN-DB를 사용한 URL 필터링에 입력하여, 새로 발견된 악의적인 URL을 자동으로 차단한다. 이러한 위협 데이터와 자동화된 보호의 상관 관계는 정책 업데이트 및 구성 커밋 없이, 조직에 대한 지속적인 침입 시도와 향후 공격을 식별하고 차단하는 데 핵심이라 할 수 있다.

게다가, 팔로알토 네트웍스는 위협 인텔리전스 클라우드에서 파생된 구조화된 지능을 사이버 위협 동맹(CTA)에 기여함으로써, 정보 공유와 산업 옹호를 촉진한다. 팔로알토 네트웍스와 다른 업계 리더들이 공동 설립한 CTA는 사이버 보안 커뮤니티 내에서 거의 실시간으로 고품질의 사이버 위협 정보 공유를 가능하게 함으로써, 글로벌 디지털 생태계의 사이버 보안을 개선하기 위해 노력하는 조직이다. CTA와 그 구성원들은 고객을 더 잘 보호하고, 더 체계적으로 적을 차단하며, 디지털 생태계의 보안을 개선하기 위해 제품과 서비스를 개선하는 데 사용할 수 있는 적시에, 실행 가능하고, 맥락에 맞는, 캠페인 기반의 지능을 공유한다.

글로벌 인텔리전스 공유를 통한 위협 방지

알려지지 않은 위협이 발견되면, WildFire는 자동으로 보호를 생성하여 Cyber-Attack Lifecycle 전체에서 이를 차단하고, 이러한 업데이트를 5분 이내에 모든 글로벌 가입자와 공유한다. 이러한 빠른 업데이트는 빠르게 퍼지는 멀웨어를 막을 수 있다. 그리고 이러한 업데이트는 페이로드 기반이므로, 추가적인 조치나 분석 없이도 미래 변종의 확산을 차단할 수 있다.

WildFire는 악의적이고 악용 가능한 파일 및 링크로부터 조직을 보호하고 악성 아웃바운드 통신을 심층적으로 조사하여, 안티 C2 서명 및 DNS 기반 콜백 서명으로 C2 활동을 방해한다. 이 정보는 새로 발견된 악성 URL이 자동으로 차단되는 PAN-DB를 사용한 URL 필터링에도 사용된다. 이러한 위협 데이터와 자동화된 보호의 상관 관계는 조직에 대한 지속적인 침입 시도와 향후 공격을 식별하고 차단하는 데 핵심이다.

통합 로깅, 보고 및 포렌식

WildFire는 관리 인터페이스, WildFire 포털, AutoFocus 및 파노라마를 통해 통합 로그, 분석 및 WildFire 이벤트에 대한 가시성에 대한 액세스를 제공한다. 이 액세스를 통해 보안 팀은 네트워크에서 관찰된 이벤트를 신속하게 조사하고 연관시켜, 적시 조사 및 사고 대응에 필요한 데이터를 신속하게 찾을 수 있다.

호스트 기반 및 네트워크 기반 절충 지표(IoC)는 로그 분석 및 사용자 지정 서명을 통해 실행 가능하다. WildFire는 보안 및 사고 대응 팀이 감염된 호스트를 발견하는 데 도움을 주기 위해 다음과 같은 기능도 제공한다.

① 호스트 기반 및 네트워크 기반 활동을 포함하여, 여러 운영 체제 환경에서 WildFire로 전송되는 모든 악성 파일 자세히 분석

② 악성 파일의 전송과 관련된 세션 데이터(소스, 대상, 응용프로그램, User-ID 및 URL 포함)

③ 역공학 및 동적 분석 세션의 전체 패킷 캡처(pcaps)를 위해 원본 멀웨어 샘플 액세스

④ 동급 최고의 보안 정보 및 이벤트 관리(SIEM) 도구 및 주요 엔드포인트 에이전트와의 통합을 위한 API

⑤ Cortex XDR 엔드포인트 보호 및 Prisma SaaS와의 기본 통합

⑥ AutoFocus 위협 인텔리전스가 제공하는 실행 가능한 인텔리전스 및 글로벌 컨텍스트 엑세스

⑦ 팔로알토 네트웍스 차세대 방화벽의 상관 엔진과의 네이티브 통합

[6-3] 서버 및 시스템 관리

서버 및 시스템 관리

서버 및 시스템 관리자는 네트워크 환경에서 다양한 중요한 작업을 수행한다. 일반적인 서버 및 시스템 관리 작업은 다음과 같다.

① 계정 프로비저닝 및 디프로비셔닝

② 계정 권한 관리

③ 서버 소프트웨어 설치 및 유지보수

④ 서버, 애플리케이션, 데이터베이스(데이터베이스 관리자에게 할당할 수 있음), 네트워크 장치(네트워크 관리자에게 할당할 수 있음), 보안 장치(보안 관리자에게 할당할 수 있음) 유지 및 최적화

⑤ 보안 패치 설치

⑥ 시스템 및 데이터 백업 및 복구 관리

⑦ 네트워크 통신 및 서버 로그 모니터링

⑧ 서버 및 시스템 문제 해결 및 트러블슈팅

아이덴티티 및 액세스 관리(IAM)

IAM은 인증, 권한 부여 및 액세스 제어 기능을 제공한다. IAM 도구는 사용자, 장치 및 서비스를 포함한, ID의 프로비저닝, 유지 관리 및 운영과 서로 다른 ID가 허용되는 네트워크, 데이터 센터 및 클라우드 리소스에 대한 액세스 수준을 제어한다. 인증은 다음 세 가지 요소 중 하나(단일 요소 인증) 또는 조합(다중 요소 인증)을 기반으로 ID를 확인하는 프로세스이다.

① 당신이 알고 있는 것(ex. 비밀번호 또는 PIN)

② 당신이 보유하고 있는 것(ex. 보안 토큰 또는 인증자 앱)

③ 당신은 누구인가 (ex. 지문 또는 망막 패턴)

다중 요소 인증(MFA)은 조직이 암호 및 PIN과 같은 단일 요소 인증 기술과 관련된 고유한 약점을 인식함에 따라 더 일반화되고 있다. MFA는 일반적으로 SMS 텍스트, 인증기 앱 또는 하드웨어 토큰을 통해 스마트폰으로 전송되는 사용자 이름(또는 사용자 ID), 암호 및 일회용 비밀번호를 필요로 한다. 일회용 비밀번호는 제한된 시간(일반적으로 1분에서 5분) 동안만 유효하며, 단일 로그인 세션에만 유효하다. 많은 조직에서 MFA를 요청하는 사용자의 수를 제한하기 위해 동적 정책으로 MFA를 구현한다. 예를 들어, 조직은 5일에 한 번만 MFA를 요구하거나, 사용자가 평소와 다른 IP 주소에서 인증하는 경우에만 MFA를 요구할 수 있다.

효과적인 IAM을 위해서는 조직이 계정 프로비저닝 또는 디프로비셔닝, 역할 기반 액세스 제어(RBAC), 권한 관리 및 액세스 검토를 위한 잘 정의된 프로세스를 구현하여 사용자 계정(및 기타 디렉터리 개체)이 신속하게 생성되고, 비활성화 또는 삭제되며, 권한 액세스가 최소화되고, 양호한 사용자 및 네트워크 안전이 유지되는지 확인해야 한다.

디렉토리 서비스

디렉터리 서비스는 네트워크의 사용자, 자원 및 서비스에 대한 정보를 포함하는 데이터베이스다. 디렉터리 서비스는 네트워크의 어떤 자원 및 서비스에 액세스할 수 있는지 제어하기 위해 사용자와 네트워크 권한을 연관시킨다. 디렉터리 서비스는 다음을 포함한다.

① Active Directory

사용자와 네트워크 리소스에 대한 인증 및 권한을 제공하기 위해 마이크로소프트가 Windows 네트워크용으로 개발한 중앙 집중식 디렉토리 서비스다. Active Directory는 LDAP(Lightweight Directory Access Protocol), Kerberos(커베로스) 및 DNS(Domain Name System)를 사용한다.

② LDAP

TCP/IP 네트워크에서 디렉토리 정보를 제공하고 관리하는 IP 기반 클라이언트-서버 프로토콜이다.

취약성 및 패치 관리

새로운 소프트웨어 취약성과 취약점이 항상 발견되므로, 모든 조직의 시스템 및 보안 관리자가 부지런히 소프트웨어 패치를 관리해야 한다.

그러나 패치 관리는 취약성이 발견되고, 패치가 설치된 후에만 조직의 엔드포인트를 보호한다. 새로 발견된 취약성에 대한 보안 패치를 개발, 배포, 테스트 및 배포해야 하므로 일, 주 또는 그 이상의 지연이 불가피하다. 패치 관리는 서명 기반 악성 프로그램 탐지와 같은 모든 정보 보안 프로그램에서 중요한 측면이지만, 제로 데이 악용에 대한 보호 기능을 제공하지 않는 끝없는 시간과의 경쟁이다.

조직은 또한 정기적인 취약성 평가를 사전에 수행하여 애플리케이션 및 시스템의 보안 취약성을 식별, 평가, 정량화 및 우선 순위를 지정해야 한다. 취약성 평가는 포트 스캔, 취약성 스캔 또는 침투 테스트로 구성될 수 있다.

구성 관리

구성 관리는 조직이 라이프사이클 전체에 걸쳐 애플리케이션, 장치 및 시스템에 대한 표준 구성을 정의하고 유지하는 데 사용하는 공식적인 프로세스다. 예를 들어, 특정 데스크톱 PC 모델은 전체 디스크 암호화 및 USB 포트 비활성화와 같은 특정 보안 설정을 가진 조직에 의해 구성될 수 있다. 데스크톱 운영 체제 내에서 불필요하고 위험한 서비스(ex. FTP 및 Telnet)를 비활성화하는 것과 같은 보안 설정이 구성될 수 있다. 이는 조직이 사용하는 애플리케이션, 장치 및 시스템에 대한 표준 구성의 유지 관리는 위험 노출을 줄이고, 보안 자세를 개선하는 데 도움이 된다.

구조화된 호스트 및 네트워크 문제 해결

네트워크 또는 네트워크의 부분이 다운되면 조직이나 비즈니스에 부정적인 영향을 미칠 수 있다. 네트워크 관리자는 네트워크 문제가 발생했을 때, 이를 해결하기 위해 체계적인 프로세스를 사용하여 새로운 문제를 발생시키거나, 새로운 보안 취약점을 도입하지 않고, 네트워크를 최대한 빨리 완전한 프로덕션 상태로 복원해야 한다. 네트워크 관리자가 네트워크 문제를 빠르고 효율적으로 해결하기 위해 수행하는 문제 해결 프로세스는 IT 분야에서 매우 중요하게 요구되는 기술이다.

네트워크 관리자가 수행하는 가장 중요한 문제 해결 작업 중 두 가지는 네트워크 문제가 발생하기 훨씬 전에 발생한다.

기준선은 다양한 네트워크 성능 모니터링 도구, 프로토콜 분석기 및 패킷 스니퍼로 주기적으로 측정되는, 정량화 가능한 메트릭을 제공한다. 중요한 메트릭에는 애플리케이션 응답 시간, 서버 메모리 및 프로세서 활용도, 평균 및 피크 네트워크 처리량, 초당 스토리지 입출력 작업이 포함될 수 있다. 이러한 기준선 메트릭은 네트워크 관리자가 임박한 문제를 식별하고 현재 문제를 해결하며, 문제가 완전히 해결된 시점을 알 수 있도록 정상적인 네트워크 작업의 중요한 스냅샷을 제공한다.

네트워크 설명서에는 논리적 및 물리적 다이어그램, 애플리케이션 데이터 흐름, 변경 관리 로그, 사용자 및 관리 매뉴얼, 보증 및 지원 정보가 포함되어야 한다. 네트워크에 중요한 변경이 발생할 때마다 그리고 조직의 변경 관리 프로세스의 일부로서 네트워크 기준선 및 설명서를 업데이트해야 한다.

많은 공식적인 멀티스탭 문제 해결 방법론이 발표되었으며, 조직이나 개인 네트워크 관리자는 자신이 선호하는 방법을 가질 수 있다. 일반적으로 문제 해결은 다음 단계로 구성된다.

1단계: 문제를 발견한다.

2단계: 기준선을 기준으로 시스템 구성을 평가한다.

3단계: 가능한 해결책을 추적한다.

4단계: 계획을 실행한다.

5단계: 결과를 확인한다.

6단계: 해결책을 확인한다. (*실패할 경우, 2단계로 되돌아간다. 성공할 경우 7단계로 이동한다.)

7단계: 포지티브 솔루션을 배포한다.

호스트 및 네트워크 연결 문제의 문제 해결은 일반적으로 문제의 범위를 분석하고 영향을 받는 장치 및 서비스를 식별하는 것에서 시작된다. 로컬 호스트의 문제는 일반적으로 네트워크 세그먼트 또는 서비스에 영향을 미치는 문제보다 평가 및 해결하기가 훨씬 쉽다. 네트워크 연결이 손실된 개별 장치의 경우, 때때로 장치를 다시 시작하는 것으로 쉽게 문제를 해결할 수 있다. 그러나 통합 또는 공유 서비스(ex. 웹 또는 파일 서비스)의 문제는 복잡할 수 있으며, 서비스를 다시 시작하거나 장치를 다시 시작하면, 실제로 문제가 복잡해질 수 있다. 연결 문제는 간헐적이거나 추적하기 어려울 수 있으므로, 문제 해결 프로세스가 승인되거나 표준화된 방법론을 따르는 것이 중요하다.

OSI 모델은 복잡한 호스트 및 네트워크 문제를 해결하기 위한 논리 모델을 제공한다. OSI 모델을 사용하여 문제 해결 작업을 안내할 때, 상황에 따라 다음 단락에서 설명하는 상향식, 하향식 또는 분할 및 정복 방식을 사용할 수 있다. 다른 상황에서는 문제의 원인을 정확하게 파악하고 OSI 모델의 해당 계층에서 조사를 시작하거나 대체 방법(불량한 구성 요소를 알려진 양호한 구성 요소로 교체)을 사용하여 문제의 원인을 신속하게 파악하고 파악할 수 있다.

상향식 접근 방식을 사용하여 연결 문제를 진단할 때, 네트워크 연결과 장치 가용성을 확인하여 OSI 모델의 물리 계층에서 시작한다. 예를 들어, 무선 장치는 안테나 또는 트랜시버에 대한 전력이 일시적으로 차단될 수 있다. 또는 회로 차단기가 오프라인으로 걸려 있거나 퓨즈가 끊어져서, 무선 액세스 포인트의 전력이 손실되었을 수 있다. 마찬가지로, 네트워크 케이블 연결이 느슨하거나 케이블이 손상될 수 있다. 따라서 서비스 아키텍처를 검사하기 전에 기본 사항인 물리적 연결 확인부터 시작해야 한다.

데이터 링크 계층으로 이동하여 특정 표준 또는 프레임 유형과의 호환성과 같은 데이터 링크 아키텍처를 확인한다. 이더넷이 우세한 LAN 네트워크 표준이지만 로밍하는 장치(ex. 무선 장치)는 때때로 Wi-Fi, 블루투스 및 이더넷 네트워크 간을 자동으로 전환한다. 무선 네트워크에는 일반적으로 지정된 암호화 표준 및 키가 있다. 네트워크 장치 또는 서비스가 이전 설정으로 복원되었으며, 장치가 다른 설정을 사용하는 엔드포인트 요청에 응답하지 않아 연결이 끊어질 수 있다. 또한, 방화벽 및 기타 보안 정책이 연결 요청을 방해할 수도 있다. 방화벽을 사용하지 않도록 설정해야 하지만, 적절한 절차가 설정된 제어된 네트워크 환경에서는 보안 어플라이언스를 일시적으로 사용하지 않거나 우회하면, 연결 문제가 해결될 수 있다. 그러면 해결책은 필요한 연결을 허용하도록 보안 서비스를 적절하게 구성하는 것이다.

네트워크 계층에서도 다양한 연결 문제가 발생할 수 있다. 중요한 문제 해결 단계에는 적절한 네트워크 이름과 주소를 확인하는 것이 포함된다. 장치에 잘못 할당된 IP 주소가 있어 네트워크에서 라우팅 문제가 발생하거나 IP 주소가 충돌할 수 있다. 장치가 네트워크의 DHCP 서버와 통신할 수 없기 때문에 잘못 구성된 IP 주소가 있을 수 있다. 마찬가지로 네트워크에는 무선 SSID, 도메인 이름 및 작업 그룹 이름과 같이 서로 다른 ID가 있다. 또 다른 일반적인 문제는 특정 네트워크에 충돌하는 이름 또는 주소가 있는 경우에 존재한다. DNS 네임 리졸버의 문제는 DNS 캐싱 서비스 또는 잘못된 DNS 서버에 대한 연결로 인해 발생할 수 있다. ICMP는 OSI 모델의 네트워크 계층에서 네트워크 제어 및 진단에 사용된다. 일반적으로 사용되는 ICMP 명령에는 ping 및 traceroute가 포함된다. 이 두 가지 간단하지만 강력한 명령은 네트워크 연결 문제를 해결하는 데 가장 일반적으로 사용되는 도구다. 컴퓨터, 서버, 라우터, 스위치 및 기타 많은 네트워크 장치의 명령줄 인터페이스에서 ICMP 명령을 실행할 수 있다.

전송 계층에서, 통신은 더 복잡하다. 지연 시간과 네트워크 혼잡은 적시의 승인과 핸드셰이크에 의존하는 통신을 방해할 수 있다. 네트워크 서비스 아키텍처에서 때때로 네트워크 트래픽 피크 시간 동안 더 느린 응답 시간을 허용하기 위해 TTL 값이 확장되어야 한다. 비슷한 혼잡 문제는 새로운 서비스가 기존 네트워크에 추가되거나, 로컬 장치가 백업 또는 바이러스 백신 검색과 같은 우선순위가 지정된 서비스를 트리거할 때 발생할 수 있다.

세션 계층 설정은 또한 드랍된 네트워크 연결을 책임질 수 있다. 예를 들어, 자동으로 전원 대기 모드(sleep)로 들어가는 장치는 장치가 연결을 재개하려고 시도할 때, 실패하는 만료된 세션 토큰을 가질 수 있다. 서버에서, 한 서버와의 페일오버 통신 또는 핸드셰이크 협상은 다른 클러스터된 서버로 변환되지 않을 수 있다. 그러면 세션을 다시 시작해야 할 수도 있다.

프리젠테이션 계층 충돌은 종종 암호화 키들의 변경 또는 다양한 클라이언트 디바이스들에 의해 지원되지 않는 서비스 아키텍처들에 대한 업데이트들과 관련된다. 예를 들어, 오래된 브라우저는 스크립트 또는 새로운 인코딩 표준과 상호작용하지 않을 수 있다.

애플리케이션 계층 네트워크 연결 문제는 매우 일반적이다. 많은 애플리케이션이 다른 애플리케이션과 충돌할 수 있다. 애플리케이션은 또한 제거 및 재설치 또는 새로운 버전으로 업데이트하는 것만으로 해결할 수 있는 캐싱 또는 손상된 파일을 가질 수 있다. 일부 애플리케이션은 또한 업데이트 프로그램 서비스 또는 제3자에 대한 지속적인 연결을 필요로 하며, 네트워크 보안 설정은 이러한 연결이 이루어지지 않을 수 있다.

다른 문제 해결 단계에는 로그 파일에서 이상 징후와 중요한 이벤트를 검색하고, 인증서 또는 적절한 인증 프로토콜이 설치되어 있는지 확인하고, 암호화 설정을 확인하고, 애플리케이션 캐시를 지우고, 애플리케이션을 업데이트하고, 엔드포인트에서 애플리케이션을 제거하고 재설치하는 것이 포함될 수 있다. 설치된 서비스를 변경하기 전에 공급업체가 지원하는 지원 사이트와 포럼 및 FAQ 페이지를 검색한다. 또한 ,조직이 충족해야 하는 모든 서비스 수준 계약(SLA)을 알고 있어야 한다.

항상 적절한 문제 해결 단계를 따르고, 시도한 변경 사항을 정확하게 기록하고, 변경 사항을 문서화하고, 다른 사람들이 문제 해결 활동을 통해 배울 수 있도록 해결 방법을 게시해야 한다.

[6-4] Strata NGFW 애플리케이션 ID

애플리케이션 ID

오늘날의 대부분의 레거시 방화벽의 기본인 상태 저장 패킷 검사 기술은 포트 및 대상 IP 주소를 사용하여 애플리케이션을 제어할 수 있었던 시기인 25년 이상 전에 만들어졌다. 포트 기반 분류 및 제어 방법론을 엄격하게 준수하는 것이 주요 정책 요소이며, 이는 기반에 하드 코딩되어 꺼질 수 없다. 결과적으로, 오늘날의 많은 애플리케이션은 방화벽의 제어를 훨씬 덜 받는 것으로 식별할 수 없으며, 방화벽 "헬퍼"에 의한 "이후" 트래픽 분류를 아무리 많이 해도, 방화벽 포트 기반 분류를 수정할 수 없다.

포트 및 프로토콜 정보를 설정하는 것은 애플리케이션 식별의 첫 단계이지만 그 자체로는 충분치 않다. 차세대 방화벽에서 강력한 애플리케이션 식별 및 검사를 통해 방화벽을 통한 세션 흐름을 세분화된 제어가 가능하다. 식별은 종종 구별할 수 없는 네트워크 통신 서비스의 기본 집합에 의존하는 대신 사용되는 특정 애플리케이션(ex. Skype, Gmail, WebEx)을 기반으로 한다.

애플리케이션 식별은 예를 들어 합법적인 트래픽, 호핑 포트로 가장하거나 암호화를 사용하여 방화벽을 통과하는 등 레거시 포트 기반 방화벽에 의한 탐지를 회피할 수 있는 업무 관련 및 비업무 관련 애플리케이션에 대한 가시성 및 제어 기능을 제공한다.

팔로알토 네트웍스 차세대 방화벽의 애플리케이션 식별(App-ID) 기술은 포트나 프로토콜과 같은 단일 요소에 의존하지 않는다. 대신, App-ID는 여러 메커니즘을 사용하여 무엇보다도 애플리케이션이 무엇인지 결정하고, 애플리케이션 ID는 세션에 적용되는 방화벽 정책의 기초가 된다. App-ID는 확장성이 뛰어나며, 애플리케이션이 계속 진화함에 따라 애플리케이션 감지 메커니즘을 추가하거나 업데이트하여, 끊임없이 변화하는 애플리케이션 환경에 보조를 맞출 수 있다.

많은 조직이 사용 중인 애플리케이션의 수, 사용량 또는 사용자에 대해 완전히 알지 못한다. 이러한 가시성 부족으로 인해 조직은 조직에 위험이 되는 것으로 알려진 트래픽과 대상을 선택적으로 차단하는 블랙리스트 접근 방식을 구현해야 한다. 물론, 차세대 방화벽을 통해 조직을 실행하는 데 필요한 애플리케이션을 선택적으로 허용하는 화이트리스트 정책을 구현할 수도 있다. 따라서 사이버 범죄자가 조직을 공격하는 방법의 수가 크게 줄어든다. 포지티브 집행의 핵심은 App-ID다. App-ID는 트래픽이 GRE 터널에서 터널링되거나, 회피 전술을 사용하거나, 암호화된 경우에도 포트나 프로토콜에 관계없이 방화벽을 통과하는 애플리케이션을 식별한다. App-ID는 기본 애플리케이션과 애플리케이션 기능의 차이를 파악할 수 있다. 이러한 가시성 수준을 통해 네트워크에 있는 애플리케이션과 해당 애플리케이션의 가치와 위험이 조직에 미치는 영향을 완전히 이해할 수 있다.

App-ID 트래픽 분류 기술

팔로알토 네트웍스 차세대 방화벽이 실행하는 첫 번째 작업은 App-ID를 사용하여 네트워크를 가로지르는 애플리케이션을 식별하는 것이다. App-ID는 포트, 프로토콜, 암호화(SSL 및 SSH) 또는 사용되는 다른 회피 전술에 관계없이, 애플리케이션을 결정하기 위해 다면적인 접근 방식을 사용한다. 애플리케이션을 식별하는 데 사용되는 식별 메커니즘의 수와 순서는 애플리케이션에 따라 다르다. 사용되는 애플리케이션 식별 기술은 다음과 같다.

① 애플리케이션 시그니처

애플리케이션을 식별하기 위해 App-ID는 먼저 서명을 사용하여 고유한 애플리케이션 속성 및 관련 트랜잭션 특성을 찾는다. 시그니처는 애플리케이션이 기본 포트를 사용하는지 비표준 포트를 사용하는지 여부도 결정한다. 컨텍스트 기반 서명은 사용 중인 포트 및 프로토콜에 관계없이 애플리케이션을 올바르게 식별하기 위해 고유한 속성 및 트랜잭션 특성을 찾는다. 이러한 서명에는 애플리케이션 내의 특정 기능(ex. SaaS 애플리케이션 내의 파일 전송)을 감지하는 기능이 포함된다. 보안 정책이 식별된 애플리케이션을 허용하는 경우, App-ID는 트래픽을 추가로 분석하여 더 세분화된 애플리케이션을 식별하고, 위협을 검색한다.

② TLS/SSL 및 SSH 암호 해독

App-ID에서 TLS/SSL 암호화가 사용 중이라고 판단되면, 트래픽을 암호 해독하고 재평가할 수 있다. App-ID는 포트 포워딩이 SSH를 통해 트래픽을 터널링하는 데 사용되는지 여부를 결정하기 위해 SSH와 유사한 접근 방식을 사용한다.

③ 애플리케이션 및 프로토콜 디코딩

알려진 프로토콜의 경우, 디코더는 프로토콜 내부에서 터널링되는 애플리케이션을 감지하기 위해 추가적인 상황 기반 서명을 적용한다. 디코더는 트래픽이 프로토콜 사양을 준수하는지 확인하고 VoIP 또는 FTP와 같은 애플리케이션을 위한 NAT 순회 및 동적 핀홀 열기를 지원한다. 인기 있는 애플리케이션의 디코더는 애플리케이션 내의 개별 기능도 식별한다. 애플리케이션을 식별하는 것 외에도, 디코더는 위협 또는 중요한 데이터를 검색할 파일 및 기타 콘텐츠를 식별한다.

④ 휴리스틱

특정한 경우에, 회피 애플리케이션은 고급 서명 및 프로토콜 디코딩을 사용하여 탐지할 수 없다. 이러한 경우에, App-ID는 휴리스틱 또는 행동 분석을 사용하여 P2P 파일 공유와 같은 독점 암호화를 사용하는 애플리케이션을 식별한다. 휴리스틱 분석은 다른 App-ID 기술과 함께 식별을 피할 수 있는 애플리케이션에 대한 가시성을 제공한다. 휴리스틱은 각 애플리케이션에 고유하며, 패킷 길이, 세션 속도 및 패킷 소스와 같은 정보를 기반으로 한 검사를 포함한다.

App-ID를 모든 팔로알토 네트웍스 차세대 방화벽의 기본 요소로 사용하면, 관리자는 네트워크를 통과하는 애플리케이션을 다시 파악하고 제어할 수 있다.

App-ID: 사용자 지정 또는 알 수 없는 애플리케이션 주소 지정

애플리케이션 명령 센터(ACC)를 사용하면 조직에서 사용 중인 애플리케이션을 볼 수 있다. 조직에 대한 애플리케이션의 값을 결정한 후, App-ID는 해당 애플리케이션의 보안 정책을 제어한다. 보안 정책에는 다음과 같은 여러 가지 다른 작업이 포함될 수 있다.

① 허용 또는 거부

② 콘텐츠의 악용, 바이러스 및 기타 위협 검색 허용

③ 일정, 사용자 또는 그룹에 따라 허용

④ 파일 또는 중요 데이터 전송 제어

⑤ 애플리케이션 기능의 하위 집합 허용 또는 거부

지원, 허용 또는 차단하려는 애플리케이션 목록을 컴파일하는 동안, App-ID는 바람직하지 않은 방식으로 동작하는 애플리케이션을 제한할 수 있다. 애플리케이션 범주, 기술 및 위험 등급을 사용하여, 해당 특성과 일치하는 애플리케이션을 차단하는 보안 정책을 정의할 수 있다.

종종 안전한 애플리케이션 활성화는 일부 애플리케이션 기능을 허용하는 것과 다른 애플리케이션 기능을 거부하는 것 사이에 적절한 보안 정책 균형을 맞추는 것을 의미한다. 예시는 다음이 있다.

① 페이스북을 허용하지만, 페이스북 메일, 채팅, 게시 및 앱을 거부하여, 사실상 사용자가 페이스북을 검색하는 것만 허용한다.

② 드롭박스와 같은 SaaS 애플리케이션의 사용은 허용하지만, 파일 업로드는 거부한다. 이 기술은 내부 사용자에게 개인 파일 공유에 대한 액세스를 허용하지만, 의도적이거나 의도하지 않은 기업 정보 유출을 방지한다.

App-ID 목록은 매월 업데이트되며, 팔로알토 네트웍스 커뮤니티(고객, 파트너)의 입력 및 시장 동향을 기반으로 새로운 애플리케이션이 추가된다. 모든 App-ID는 범주, 하위 범주, 기술 및 위험 등급에 따라 분류된다. 보안 정책은 이러한 분류를 사용하여, App-ID 목록이 확장됨에 따라 새로운 애플리케이션을 자동으로 지원할 수 있다. 또는, 새로운 목록이 설치되기 전에 새로운 애플리케이션을 검토하고, 해당 애플리케이션이 어떻게 처리되는지 결정할 것을 지정할 수 있다.

그러나 정기적인 업데이트에도 불구하고, 다음과 같은 알 수 없는 애플리케이션 트래픽이 네트워크에서 계속 탐지된다.

① 알려지지 않은 상업적 애플리케이션

관리자는 ACC와 로그 뷰어를 사용하여 알려지지 않은 애플리케이션이 상업적 애플리케이션인지 여부를 빠르게 결정할 수 있다. 관리자는 팔로알토 네트웍스 차세대 방화벽의 패킷 캡처(pcap) 기능을 사용하여 트래픽을 기록하고, App-ID 개발을 위해 제출할 수 있다. 새로운 App-ID는 개발되고 조직과 함께 테스트되며, 모든 사용자를 위해 글로벌 데이터베이스에 추가된다.

② 내부 애플리케이션 또는 사용자 지정 애플리케이션

관리자는 ACC와 로그 뷰어를 사용하여 알 수 없는 애플리케이션이 내부 애플리케이션인지 사용자 지정 애플리케이션인지 빠르게 결정할 수 있다. 노출된 프로토콜 디코더를 사용하여, 애플리케이션에 대한 사용자 지정 App-ID를 개발할 수 있다. 노출된 프로토콜 디코더는 다음을 포함한다: FTP, HTTP, HTTPS, IAMP, SMTP, RTSP, Telnet, 알려지지 않은 TCP/UDP 및 파일 바디

사용자 지정 App-ID가 개발된 후, 이를 통해 식별된 트래픽은 이전에 분류된 트래픽과 동일한 방식으로 처리된다. 정책을 통해 활성화할 수 있고, 위협에 대해 검사할 수 있으며, QoS를 사용하여 모양을 만들 수 있다. 또는 애플리케이션 재정의를 생성하고 적용하여 효과적으로 애플리케이션 이름을 변경할 수 있다. 사용자 지정 App-ID 항목은 차세대 방화벽의 별도 데이터베이스에서 관리되어, 매주 App-ID 업데이트의 영향을 받지 않는다.

강조해야 할 중요한 점은, 팔로알토 네트웍스의 차세대 방화벽이 긍정적 시행 모델을 사용한다는 것인데, 이는 정책을 통해 명시적으로 허용되는 애플리케이션을 제외한 모든 트래픽을 거부할 수 있다는 것을 의미한다. 이러한 긍정적 시행 모델은 알려지지 않은 트래픽을 쉽게 차단하거나, 엄격하게 제어할 수 있음을 의미한다. IPS를 기반으로 하는 대체 제품은 알려지지 않은 트래픽을 가시성이나 제어 기능을 전혀 제공하지 않고 통과시킬 수 있다.

App-ID action : WebEx 식별

사용자가 WebEx 세션을 시작할 때, 초기 연결은 SSL 기반 통신이다. App-ID를 사용하면, 장치는 트래픽을 보고 SSL을 사용하고 있다고 결정한다. 일치하는 복호화 정책 규칙이 있으면, 복호화 엔진과 프로토콜 디코더가 SSL을 복호화하고, HTTP 트래픽임을 검출하기 위해 시작된다. 디코더가 HTTP 스트림을 가진 후, App-ID는 컨텍스트 서명을 적용하고, 사용 중인 애플리케이션이 WebEx임을 검출할 수 있다.

그런 다음, WebEx는 ACC에 표시되며 보안 정책을 통해 제어할 수 있다. 최종 사용자가 WebEx 데스크톱 공유 기능을 시작하면, WebEx는 회의 애플리케이션에서 원격 액세스 애플리케이션으로 세션이 변경된 "모드 전환"을 거친다. 이 시나리오에서는 WebEx의 특성이 변경되고, App-ID가 WebEx 데스크톱 공유 기능을 감지하여 ACC에 표시된다. 이 단계에서 관리자는 애플리케이션 사용에 대해 더 많이 알게 되었으며, 일반 WebEx 사용과 별도로 WebEx 데스크톱 공유 기능 사용에 대한 정책 제어를 수행할 수 있다.

애플리케이션 식별 및 정책 제어

애플리케이션 식별을 통해 관리자는 네트워크에서 애플리케이션을 보고, 애플리케이션이 어떻게 작동하는지 학습하며, 애플리케이션의 행동 특성과 상대적 위험을 분석할 수 있다. 애플리케이션 식별이 사용자 식별과 함께 사용되면, 관리자는 IP 주소뿐만 아니라 자신의 신원을 기반으로 애플리케이션을 사용하는 사람을 정확하게 볼 수 있다. 이 정보를 통해 관리자는 긍정적인 보안 모델에 기반한 세분화된 규칙을 사용하여, 알려지지 않은 애플리케이션을 차단하는 동시에 허용되는 애플리케이션을 활성화하고, 검사할 수 있다.

애플리케이션이 식별되고 애플리케이션 사용에 대한 전체 그림이 확보되면, 조직은 기존 방화벽에서 사용할 수 있는 "허용" 또는 "거부" 조치보다 훨씬 세분화된 다양한 응답 범위를 사용하여 정책을 적용할 수 있다. 예를 들면 다음과 같다.

① 허용 또는 거부

② 허용하지만 공격, 바이러스 및 기타 위협 검색

③ 일정, 사용자 또는 그룹에 따라 허용

④ 암호 해독 및 검사

⑤ QoS를 통해 트래픽 조절 적용

⑥ 정책 기반 전달 적용

⑦ 특정 애플리케이션 기능 허용

⑧ 상기 내용의 임의의 조합

애플리케이션 기능 제어

많은 조직에서 보안 애플리케이션 활성화는 동일한 애플리케이션 내에서 다른 기능을 차단하면서 개별 애플리케이션 기능을 활성화하여, 적절한 보안 정책 균형을 맞추는 것을 의미한다. 예시로는 다음이 있다.

① 쉐어포인트 문서를 허용하지만, 쉐어포인트 관리 사용 차단

② 페이스북 메일, 채팅, 게시 및 애플리케이션을 차단하지만, 페이스북 자체를 허용하여 사실상 사용자가 페이스북만 검색할 수 있도록 허용

App-ID는 "컨테이너 및 지원 기능" 모델을 따르는 애플리케이션 계층 구조를 사용하여, 관리자가 애플리케이션 내의 기능을 차단하거나 제어하면서, 어떤 애플리케이션을 허용할지 쉽게 선택할 수 있도록 도와준다.

여러 애플리케이션 제어: 동적 필터 및 그룹

경우에 따라 조직은 애플리케이션을 개별적으로 제어하는 것이 아니라, 대량으로 제어하기를 원할 수 있다. 이러한 요구를 해결하는 팔로알토 네트웍스 차세대 방화벽의 두 가지 메커니즘은 애플리케이션 그룹과 동적 필터다.

① 애플리케이션 그룹

애플리케이션 그룹은 특정 사용자에게 사용을 허용하는 동시에, 다른 사용자에게 사용을 차단하는 데 사용할 수 있는 정적 애플리케이션 목록이다. 예를 들어 RDP(Remote Desktop Protocol), Telnet 및 SSH와 같은 원격 관리 애플리케이션은 IT 지원 인력이 일반적으로 사용하지만, 이러한 그룹에서 벗어난 직원도 이러한 도구를 사용하여 홈 네트워크에 액세스한다. 애플리케이션 그룹은 User-ID를 통해 생성되고, IT 지원에 할당되어 그룹을 정책에 바인딩할 수 있다. 새 직원은 디렉터리 그룹에 추가하기만 하면 되며, 정책 자체에 업데이트가 필요하지 않다.

② 동적 필터

동적 필터는 필터 기준(카테고리, 하위 카테고리, 행동 특성, 기본 기술 또는 위험 요소)의 임의의 조합을 기반으로 생성되는 애플리케이션 집합이다. 원하는 필터가 생성된 후, 트래픽을 차단하거나 활성화하고 검색하는 정책을 적용할 수 있다. 필터 기준을 충족하는 새로운 App-ID 파일이 추가되면, 장치가 업데이트되자마자 필터가 자동으로 업데이트되어 정책 관리와 관련된 관리 작업을 최소화할 수 있다.

[6-5] Strata NGFW 유저 ID

유저 ID

애플리케이션 사용을 기반으로 보안 정책을 정의할 때, 해당 정책의 핵심 구성 요소는 해당 애플리케이션을 사용할 수 있는 사람이다. IP 주소는 네트워크 내에서 사용자 또는 서버 역할을 나타내는 비효과적인 식별자다. DAG(사용자 ID) 기능을 사용하면, 데이터 센터에서 IP 주소를 사용자 또는 서버 역할과 동적으로 연결할 수 있다. 이후 변화하는 환경에 동적으로 적응하는 보안 정책을 정의할 수 있다.

다양한 위치 및 액세스 기술에 걸쳐 여러 유형의 최종 사용자를 지원하는 환경에서는 각 유형의 사용자에 대한 물리적 분할을 보장하는 것이 비현실적이다. IP 주소 수준뿐만 아니라, 사용자 수준에서 애플리케이션 활동을 볼 수 있으므로 네트워크를 가로지르는 애플리케이션을 보다 효과적으로 활성화할 수 있다. 사용자 또는 사용자 그룹을 기반으로 애플리케이션을 안전하게 활성화하기 위해 인바운드 및 아웃바운드 정책을 모두 정의할 수 있다. 사용자 기반 정책의 예시로는 다음이 있다.

① IT 부서에서 표준 포트에서 SSH, Telnet 및 FTP 사용 가능

② 헬프 데스크 서비스 그룹의 슬랙 사용 허용

③ 모든 사용자가 페이스북을 읽을 수 있도록 허용하되, 페이스북 앱 사용을 차단하고, 마케팅에서 직원만 게시할 수 있도록 제한

User-ID: 사용자 정보 및 보안 정책 통합

차세대 방화벽에서 장치나 위치에 관계없이 애플리케이션과 사용자의 신원을 기반으로 보안 정책을 만들고 관리하는 것은 레거시 포트 기반 방화벽에서 포트와 IP 주소 정보에만 의존하는 것보다, 네트워크를 보호하는 데 더 효과적인 수단이다. User-ID를 사용하면, 조직은 다음과 같은 목적으로 광범위한 저장소에 저장된 사용자 정보를 활용할 수 있다.

① 가시성

사용자 및 그룹 정보를 기반으로 애플리케이션 사용량에 대한 가시성을 개선하면, 조직이 네트워크 활동에 대한 보다 정확한 그림을 유지할 수 있다.

② 정책 제어

보안 정책에 사용자 정보를 바인딩하면 조직이 애플리케이션 또는 특정 애플리케이션 기능을 안전하게 사용할 수 있도록 돕는 동시에 직원의 이동, 추가 및 변경과 관련된 관리 작업을 줄일 수 있다.

③ 로깅 및 리포팅

보안 사고가 발생하면, 포렌식 분석 및 보고에 사용자 정보가 포함될 수 있으며, 이를 통해 사고에 대한 보다 완벽한 정보를 얻을 수 있다.

사용자 ID in action

User-ID는 팔로알토 네트웍스 차세대 방화벽과 광범위한 사용자 저장소 및 터미널 서비스 환경을 원활하게 통합한다. 네트워크 환경에 따라 사용자 ID를 IP 주소에 정확하게 매핑하기 위해 여러 가지 기술을 구성할 수 있다. 이벤트에는 인증 이벤트, 사용자 인증, 터미널 서비스 모니터링, 클라이언트 프로빙, 디렉토리 서비스 통합 및 강력한 XML API가 포함된다.

애플리케이션과 사용자가 식별된 후에는 애플리케이션 명령 센터(ACC) 내의 전체 가시성 및 제어, 정책 편집, 로깅 및 보고를 사용할 수 있다. 사용자 ID 도구 및 기술은 다음과 같다.

① 사용자 인증

이 기술을 사용하면, 조직은 다음 도구를 사용하여 사용자 및 IP 주소 정보를 수집하기 위해 챌린지 응답 인증 시퀀스를 구성할 수 있다.

⑴ Authentication Portal(인증 포털): 관리자가 인터넷에 액세스하기 전에 방화벽에 인증해야 하는 규칙을 설정해야 하는 경우 인증 포털을 배포할 수 있다. 인증 포털은 다른 메커니즘을 사용하여 사용자를 식별할 수 없는 경우에 사용된다. 명시적인 사용자 이름 및 암호 프롬프트 외에도 NTLM 인증 요청을 웹 브라우저에 전송하도록 구성하여, 인증 프로세스를 사용자에게 투명하게 할 수도 있다.

⑵ Prisma Access: Prisma Access로 네트워크에 로그인하는 사용자는 차세대 방화벽에 사용자 및 호스트 정보를 제공하고, 이 정보를 정책 제어에 사용할 수 있다.

② 서버 모니터링

네트워크의 인증 이벤트 모니터링을 통해 User-ID는 사용자를 로그인한 장치의 IP 주소와 연결하여 방화벽에 정책을 적용할 수 있다. User-ID는 다음에 대한 인증 이벤트를 모니터링하도록 구성할 수 있다.

⑴ Microsoft Active Directory: 사용자 ID는 도메인에 로그인할 때 사용자를 식별하기 위해 도메인 컨트롤러 이벤트 로그를 지속적으로 모니터링한다. 사용자가 윈도우 도메인에 로그인하면, 해당 윈도우 도메인 컨트롤러에 새로운 인증 이벤트가 기록된다. User-ID는 윈도우 도메인 컨트롤러에서 원격으로 인증 이벤트를 모니터링하여, 정책을 만들고 시행하기 위해 네트워크에서 사용자를 식별할 수 있도록 인증 이벤트를 인식할 수 있다.

⑵ Microsoft Exchange Server: 사용자 ID는 클라이언트가 자신의 이메일에 액세스하여 생성하는 Microsoft Exchange 로그인 이벤트를 지속적으로 모니터링하도록 구성할 수 있다. 이 기술을 사용하면 Active Directory에 직접 인증하지 않는 macOS, Apple iOS 및 Linux/Unix 클라이언트 시스템도 검색하고 식별할 수 있다.

⑶ Novell eDirectory: 사용자 ID는 로그인 정보를 조회하고 모니터링하여 eDirectory 서버에서 LDAP 쿼리를 통해 사용자와 그룹 구성원을 식별할 수 있다.

③ 클라이언트 프로빙 및 터미널 서비스

이 기술을 사용하면, 조직이 윈도우즈 클라이언트 또는 호스트를 모니터링하여 ID를 수집하고 IP 주소에 매핑하도록 User-ID를 구성할 수 있다. Citrix XenApp 또는 Microsoft Terminal Services가 사용자 ID를 난독화하는 환경에서는 User-ID Terminal Services 에이전트를 배포하여, 사용자가 액세스하는 애플리케이션을 결정할 수 있다. 그리고 다음과 같은 기술을 사용할 수 있다.

⑴ 클라이언트 탐색: 인증 이벤트 모니터링을 통해 사용자를 식별할 수 없는 경우 User-ID는 네트워크의 윈도우 클라이언트에서 현재 로그인한 사용자에 대한 정보를 찾기 위해 적극적으로 탐색한다. 클라이언트 탐색을 통해 유선 네트워크에서 무선 네트워크로 자주 전환하는 노트북 사용자를 안정적으로 식별할 수 있다.

⑵ 호스트 탐색: User-ID는 또한 사용자의 활성 네트워크 세션을 위해 윈도우 서버를 탐색하도록 구성할 수 있다. 사용자가 서버의 네트워크 공유에 액세스하자마,자 User-ID는 원본 IP 주소를 식별하고 세션을 설정하기 위해 제공된 사용자 이름에 매핑한다.

⑶ 터미널 서비스: 마이크로소프트 터미널 서비스 또는 시트릭스에서 작업하는 동안 IP 주소를 공유하는 사용자를 식별할 수 있다. 모든 사용자 세션에는 서버에서 특정 포트 범위가 할당되며, 이는 사용자에게 완전히 투명하며 차세대 방화벽을 통해 네트워크 연결을 네트워크에서 하나의 호스트를 공유하는 사용자 및 그룹과 연결할 수 있다.

④ XML API

경우에 따라, 조직은 사용자와 현재 IP 주소에 대한 정보를 저장하는 데 사용되는 사용자 저장소 또는 애플리케이션을 이미 가지고 있을 수 있다. 이러한 시나리오에서 사용자-ID 내의 XML API는 사용자 정보를 보안 정책과 신속하게 통합할 수 있도록 한다. XML API는 아루바 클리어패스 및 아루바 모빌리티 컨트롤러와 같은 파트너 기술과의 통합을 통해 사용자를 IP 주소에 매핑하는 프로그램 방식을 제공한다. 사용자 및 IP 주소 정보를 수집하는 데 XML API를 사용하면, 다음이 포함된다.

⑴ 무선 환경: 802.1x를 사용하여 기업 무선 네트워크를 보안하는 조직은 사용자-ID XML API와의 syslog 기반 통합을 활용하여 무선 인프라에 인증할 때 사용자를 식별할 수 있다.

⑵ 프록시: 프록시 서버가 사용자 및 IP 주소 정보에 대한 인증 로그 파일을 구문 분석하여, 해당 XML API를 통해 사용자 ID에 제공할 수 있다.

⑶ NAC: XML API를 통해 조직은 NAC 환경에서 사용자 정보를 수집할 수 있다. 예를 들어, NAC 솔루션 제공업체인 Bradford Networks는 User-ID XML API를 사용하여 802.1x 솔루션의 사용자 로그인 및 로그아웃을 채운다. 이 통합을 통해 조직은 네트워크에 연결하자마자 사용자를 식별하고 사용자 기반 사용 정책을 설정할 수 있다.

⑤ Syslog 리스너

사용자를 인증하는 기존 네트워크 서비스(ex. 무선 컨트롤러, 802.1x 또는 NAC 제품)가 있는 환경에서 사용자-ID는 사용자 매핑을 위해 Syslog 메시지를 모니터링할 수 있다. 확장 가능한 Syslog 필터는 Syslog 메시지의 구문 분석을 제어한다. Syslog 필터는 사용자 정의가 가능하지만, Blue Coat 프록시, WLAN 및 Pulse Policy Secure용 필터를 포함하여 몇 가지 미리 정의된 필터를 사용할 수 있다.

조직이 사용자 그룹을 기반으로 보안 규칙을 지정하고 그룹 구성원을 자동으로 확인할 수 있도록 User-ID는 표준 기반 프로토콜과 유연한 구성을 사용하여 디렉토리 서버와 통합한다. 디렉토리 서버와의 통합이 구성되면 방화벽은 사용자 및 사용자 그룹 정보를 자동으로 검색하고, 사용자 기반 또는 조직의 변경 사항에 자동으로 적응하도록 정보를 업데이트한다.

User-ID가 사용자 정보를 수집한 후, 차세대 방화벽은 LDAP를 사용하여 해당 사용자의 그룹 정보를 얻는다. 또한 사용자 매핑의 경우와 마찬가지로, XML API는 유연한 그룹 매핑 기능을 위한 프로그램 인터페이스 역할을 할 수 있다. 그룹 매핑을 사용하면, User-ID가 그룹으로 보안 정책을 표현할 수 있으므로, User-ID가 그룹에서 사용자를 추가하거나 제거할 때 기존 정책을 동적으로 업데이트할 수 있다.

User-ID는 IP 주소를 특정 사용자와 연결할 때 그림의 절반만 제공한다. 서버와 다른 많은 장치는 사용자가 보안 액세스 요구 사항을 식별하는 데 사용할 수 없다. DAG(다이나믹 주소 그룹)를 사용하면, 서버 추가, 이동 또는 삭제에 자동으로 적응하는 정책을 만들 수 있다. 또한, 장치가 네트워크에서 수행하는 역할에 따라 장치에 보안 정책을 유연하게 적용할 수 있도록 한다.

DAG는 태그를 필터링 기준으로 사용하여 구성원을 결정한다. 태그를 정적으로 정의하거나 동적으로 등록할 수 있다. 방화벽에서 XML API 또는 VM Monitoring 에이전트를 사용하여 장치의 IP 주소와 관련 태그를 동적으로 등록할 수 있으며, 등록된 각 IP 주소는 여러 태그를 가질 수 있다. API 호출 후 60초 이내에 방화벽은 IP 주소와 관련 태그를 등록하고, DAG의 구성원 정보를 자동으로 업데이트한다.

DAG의 구성원은 자동으로 업데이트되므로, 주소 그룹을 사용하여 환경의 변화에 적응하고 정책을 변경하고 커밋하지 않아도 된다.

사용자의 활동에 대한 가시성

사용자-ID의 힘은 앱-ID가 네트워크에서 이상하거나 낯선 응용 프로그램을 찾을 때 분명해진다. 관리자는 ACC 또는 로그 뷰어를 사용하여 애플리케이션, 애플리케이션 사용자, 대역폭 및 세션 소비, 애플리케이션 트래픽의 소스 및 대상, 및 관련된 위협을 식별할 수 있다.

IP 주소 수준뿐만 아니라, 사용자 수준에서 애플리케이션 활동을 파악할 수 있기 때문에 조직은 네트워크를 가로지르는 애플리케이션을 보다 효과적으로 사용할 수 있다. 관리자는 애플리케이션 사용을 비즈니스 단위 요구 사항에 맞출 수 있으며, 적절한 경우 사용자에게 정책에 위반됨을 알리거나 사용자의 애플리케이션 사용을 직접 차단하는 보다 직접적인 접근 방식을 취할 수 있다.

사용자 기반 정책 제어

사용자 기반 정책 컨트롤은 애플리케이션, 카테고리 및 하위 카테고리, 기반 기술 또는 애플리케이션 특성에 기초하여 작성될 수 있다. 정책은 아웃바운드 또는 인바운드 방향 중 하나에서 사용자 또는 그룹을 기반으로 애플리케이션을 안전하게 활성화하는 데 사용될 수 있다.

사용자 기반 정책에는 다음이 포함될 수 있다.

① IT 부서에서만 표준 포트에서 SSH, Telnet 및 FTP와 같은 도구를 사용할 수 있다.

② 헬프데스크 서비스 그룹이 메신저를 사용하도록 허용한다.

③ 모든 사용자에게 페이스북을 허용하고, 마케팅 그룹만이 포스팅을 사용할 수 있도록 허용하며, 모든 사용자에게 페이스북 애플리케이션 사용을 차단한다.

Policy Optimizer

Policy Optimizer는 App-ID를 통해 조직이 기존 방화벽 규칙 구성에서 애플리케이션 기반 규칙으로 마이그레이션하는 데 도움을 줄 수 있다. 이 기능은 App-ID를 사용하여 보안 격차를 줄이고 위반의 주요 원인인 구성 오류를 최소화함으로써 보안 상태를 강화한다. Policy Optimizer는 애플리케이션 사용을 분석하고 노출과 위험을 줄이는 정책 규칙을 권장한다.

Policy Optimizer는 포트 기반 규칙을 식별하여 애플리케이션 기반 규칙으로 변환할 수 있다. 포트 기반에서 애플리케이션 기반 규칙으로 변환하면, 허용하려는 애플리케이션을 화이트리스트에 올린 다음, 다른 애플리케이션을 모두 거부할 수 있으므로 전체 보안 상태가 향상된다. Policy Optimizer를 사용하면, 포트 기반 규칙 중 먼저 마이그레이션할 항목의 우선 순위를 지정하고, 사용하지 않는 애플리케이션을 허용하는 애플리케이션 기반 규칙을 식별하고, 히트 수와 같은 각 규칙의 사용 특성을 분석할 수 있다.

[6-6] Strata NGFW 콘텐츠 ID

콘텐츠 식별

컨텐츠 식별 기능은 기존 포트 기반 방화벽에서는 불가능한 차세대 방화벽 기능을 갖추고 있다. App-ID 및 User-ID의 사용자 및 애플리케이션 가시성과 제어 기능은 Content-ID를 통한 컨텐츠 검사와 결합되어, IT 팀이 애플리케이션 트래픽 및 관련 컨텐츠를 다시 제어할 수 있도록 지원한다.

모든 규모의 기업들은 업계의 전통적인 보안 조치 중 많은 것을 피하기 위해 진화해 온 점점 더 정교한 다양한 위협으로 인해 위험에 처해 있다. Content-ID 기술은 단일 통합 엔진에서 여러 고급 위협 방지 기술을 사용하여, 허용된 모든 트래픽을 완벽하게 분석하는 것을 기반으로 하는 새로운 접근 방식을 제공한다.

Content-ID는 단일 패스 아키텍처를 기반으로 한다. 이 아키텍처는 소프트웨어와 하드웨어의 고유한 조합으로, 여러 위협 방지 기술(IPS, 악성 소프트웨어 방지, URL 필터링 등)을 단일 스트림 기반 접근 방식으로 통합하여, 관리를 단순화하고 처리를 간소화하며, 성능을 극대화한다.

애플리케이션 식별은 모든 유형의 애플리케이션을 엄격하게 제어하여 위협 벡터를 제거한다. 이 기능은 즉시 네트워크의 공격 표면을 감소시키고, 그 후 허용된 모든 트래픽이 악용, 악성 프로그램, 위험한 URL, 위험하거나 제한된 파일 또는 콘텐츠에 대해 분석된다. 콘텐츠 식별은 알려진 위협을 중단하는 것을 넘어 정교한 네트워크 공격의 최전선으로 자주 사용되는 알려지지 않은 악성 프로그램을 사전에 식별하고 제어한다.

위협 방지

기업 네트워크는 전통적인 탐지 방법을 피할 수 있는 현대적인 애플리케이션, 악용, 멀웨어 및 공격 전략으로 가득 찬 빠르게 진화하는 위협 환경에 직면해 있다. 위협은 동적으로 포트를 홉하고, 비표준 포트를 사용하며, 다른 애플리케이션 내에서 터널을 형성하거나 프록시, SSL 또는 기타 유형의 암호화 내에 숨는 애플리케이션을 통해 전달된다. 이러한 기술은 IPS 및 방화벽과 같은 전통적인 보안 솔루션이 트래픽을 검사하는 것을 방지하여, 위협이 네트워크를 통해 쉽고 반복적으로 흐를 수 있도록 한다. 또한, 기업은 표적 및 사용자 지정 멀웨어에 노출되어 있으며, 이 멀웨어는 전통적인 안티 멀웨어 솔루션을 통해 탐지되지 않고 지나갈 수 있다.

효과적인 위협 예방을 위해서는 모든 트래픽과 포트에 걸쳐 완전한 애플리케이션 및 프로토콜 컨텍스트에서 적용하여 회피 시도에도 불구하고 위협이 탐지되고 차단되도록 해야 한다. Content-ID는 취약성 익스플로잇, 멀웨어 및 멀웨어에서 생성된 명령 및 제어 트래픽으로부터 완벽하게 통합된 보호 기능을 제공한다.

팔로알토 네트웍스 Content-ID는 전통적인 보안 솔루션에서 볼 수 없는 고유한 위협 방지 기능으로 이러한 문제를 해결한다. 먼저 차세대 방화벽은 사용되는 회피, 터널링 또는 우회 기술에 관계없이 모든 포트에서 모든 트래픽을 완벽하게 분석하여 위협이 보안으로부터 숨기 위해 사용하는 방법을 제거한다. 트래픽에 대한 가시성이 없다면, 어떠한 위협 방지 솔루션도 효과적이지 않을 것이다. 팔로알토 네트웍스는 다음 도구와 기술을 사용하여 모든 트래픽을 식별하고 제어하여 가시성을 보장한다.

① 애플리케이션 디코더

Content-ID는 App-ID의 100개 이상의 응용 프로그램 및 프로토콜 디코더를 활용하여 응용 프로그램 데이터 스트림 내에 숨겨진 위협을 찾는다. 이 도구를 사용하면, 방화벽이 기존 IPS 또는 프록시 솔루션을 우회하는 승인된 애플리케이션 내에 터널링된 위협을 감지하고 방지할 수 있다.

② 균일한 위협 시그니처 포맷

Content-ID는 각 위협 유형에 대해 별도의 스캔 엔진 및 시그니처 세트를 사용하는 대신, 균일한 위협 엔진 및 서명 형식을 활용하여 단일 패스로 광범위한 악성 프로그램 C2 활동 및 취약성을 탐지하고 차단한다.

③ 취약성 공격 보호(IPS)

IPS 기능은 취약성 공격, 버퍼 오버플로 및 포트 검색을 차단한다. 유효하지 않거나 잘못된 패킷 차단, IP 조각 모음 및 TCP 재조립과 같은 추가 기능은 공격자가 사용하는 회피 및 난독화 방법으로부터 사용자를 보호한다. 트래픽 정규화 및 조각 모음을 위한 강력한 루틴은 프로토콜 이상, 동작 이상 및 휴리스틱 탐지 메커니즘과 결합되어 알려진 위협과 알려지지 않은 위협 모두로부터 가장 광범위한 보호를 제공한다.

④ 클라우드 기반 인텔리전스

WildFire는 알려지지 않은 콘텐츠에 대해 방화벽이 활용할 수 있는 신속한 분석과 평결을 제공한다.

⑤ SSL 암호 해독

점점 더 많은 웹 트래픽 연결이 기본적으로 SSL로 암호화되어 최종 사용자에게 어느 정도 보호를 제공할 수 있지만, SSL은 공격자에게 익스플로잇 및 악성 프로그램을 제공하는 암호화된 채널을 제공할 수도 있다. 팔로알토 네트웍스는 정책적으로 보안 조직에 애플리케이션 또는 URL 범주에 따라 SSL 트래픽을 자세히 살펴볼 수 있는 유연성을 제공하여 가시성을 보장한다.

⑥ 우회 기술의 제어

공격자와 멀웨어는 점점 더 전통적인 네트워크 보안 제품으로부터 숨기기 위해 프록시, Anonymizer 및 다양한 암호화된 프록시로 눈을 돌리고 있다. 팔로알토 네트웍스는 이러한 기술을 엄격하게 제어하고, 승인된 사용자로 제한하는 동시에 공격자가 사용할 수 있는 승인되지 않은 통신을 차단하는 기능을 제공한다.

⑦파일 및 데이터 필터링

Content-ID의 데이터 필터링 기능을 사용하면, 유형별 파일 차단, 애플리케이션 콘텐츠 또는 첨부 파일의 신용 카드 및 사회 보장 번호를 포함한 중요한 데이터 패턴의 전송을 제어하는 데이터 필터링, 개별 애플리케이션 내의 파일 전송 기능을 제어하는 파일 전송 기능 제어를 제공하여, 원치 않는 인바운드 또는 아웃바운드 파일 전송을 방지하면서 애플리케이션을 사용할 수 있다.

⑧ 안티 멀웨어

알려진 멀웨어 및 알려진 멀웨어의 향후 변형은 매우 빠른 속도로 인라인을 차단하는 스트림 기반 엔진에 의해 탐지된다.

⑨ 명령 및 제어

Content-ID는 멀웨어 아웃바운드 통신을 중지하고 DNS 쿼리를 수동적으로 분석하며, 봇넷의 고유한 패턴을 식별할 수 있다. 또한, 감염된 사용자를 식별하고 2차 다운로드 및 데이터가 기업을 떠나는 것을 방지할 수 있다.

⑩URL 필터링

Content-ID는 통합된 URL 필터링 데이터베이스에 연결되며, 웹 브라우징을 위한 정책을 보다 쉽고 효과적으로 시행할 수 있다. 이 기능은 또한, 알려진 멀웨어 및 피싱 다운로드 사이트에 대한 액세스를 차단하여 멀웨어 사고를 줄인다.

스트림 기반 멀웨어 검색

알려진 멀웨어의 예방은 전체 파일이 메모리에 로드되어 스캔을 시작할 때까지 기다리는 것이 아니라, 파일의 첫 패킷이 수신되자마자 스캔을 시작하는 기술인 스트림 기반 스캔을 통해 수행된다. 스트림 기반 스캔은 먼저 버퍼링한 다음, 파일을 스캔할 필요 없이 트래픽을 수신하고 스캔하여, 원하는 목적지로 즉시 전송함으로써 성능 및 지연 시간 문제를 최소화한다.

침입 방지

Content-ID는 기밀하고 민감한 기업 정보의 손상으로 이어지는 모든 유형의 취약성 공격, 버퍼 오버플로우, DoS 공격 및 포트 검색으로부터 네트워크를 보호한다. Content-ID의 IPS 메커니즘은 다음과 같다.

① 프로토콜 디코더 및 이상 탐지

② 스테이트풀 패턴 매칭

③ 통계적 이상 탐지

④ 휴리스틱 기반 분석

⑤ 잘못된 또는 잘못된 형식의 패킷 탐지

⑥ IP 조각 모음 및 TCP 재조립

⑦ 사용자 정의 취약점 및 스파이웨어 전화-홈 서명

트래픽을 정규화하여 잘못된 형식의 패킷을 제거하고, TCP 재조립 및 IP 조각 모음을 수행하여, 패킷 수준 회피 기술에도 불구하고 최고의 정확성과 보호를 보장한다.

파일 및 데이터 필터링

파일 및 데이터 필터링은 심층적인 애플리케이션 검사의 이점을 활용하고 무단 정보 전송 또는 멀웨어 전파의 위험을 줄이는 정책의 시행을 가능케 한다. Content-ID의 파일 및 데이터 필터링 기능은 다음과 같다.

① 유형별 파일 차단

파일 확장자만 보는 것이 아니라, 파일 유형을 식별하기 위해 페이로드 내의 깊은 곳을 찾아 광범위한 파일 유형의 흐름을 제어한다.

② 데이터 필터링

신청 내용이나 첨부파일에 신용카드 번호, 사회보장번호 등 민감한 데이터 패턴의 전송을 제어한다.

③ 파일전송기능제어

개별 애플리케이션 내에서 파일 전송 기능을 제어하여 애플리케이션을 사용하는 동시에, 원하지 않는 인바운드 또는 아웃바운드 파일 전송을 방지한다.

[6-7] Strata NGFW - 애플리케이션 컨트롤 센터

애플리케이션 제어 센터- 로그 상관관계 및 리포팅

강력한 로그 필터링을 통해 관리자는 위협을 애플리케이션 및 사용자 신원과 연관시켜 보안 사고를 신속하게 조사할 수 있다. ACC는 네트워크 활동, 애플리케이션 사용, 사용자 및 위협을 포함한 현재 및 과거 데이터를 매우 시각적이고 완전히 사용자 정의 가능하며, 사용하기 쉬운 대화형 형식으로 포괄적으로 볼 수 있다. 이러한 가시성을 통해 관리자는 정보에 입각한 정책 결정을 내리고, 잠재적인 보안 위협에 신속하게 대응할 수 있다.

ACC는 네트워크 활동, 위협 활동 및 차단된 활동에 대한 탭 보기를 제공하며, 각 탭에는 네트워크의 트래픽 패턴을 더 잘 시각화할 수 있는 관련 위젯이 포함되어 있다.

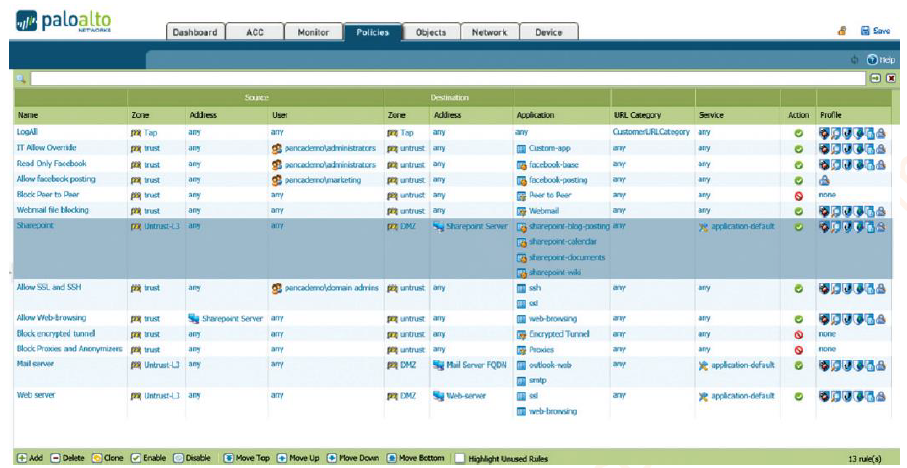

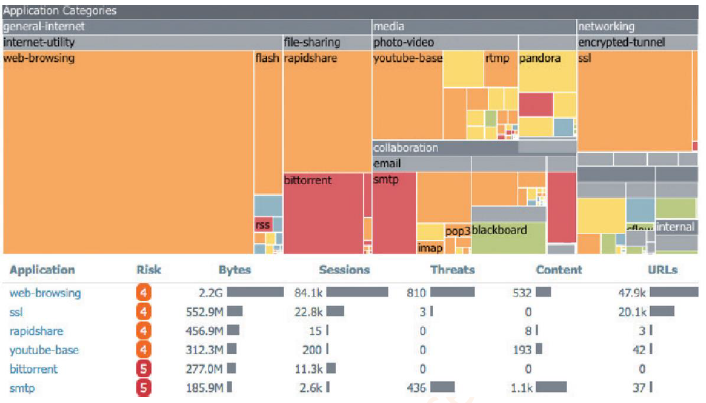

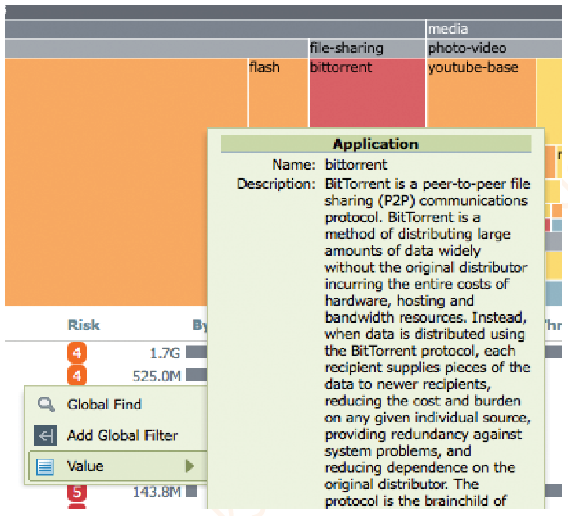

아래의 그림은 ACC의 핵심 위젯인 애플리케이션 사용 위젯을 보여준다. 이 경우, 위젯은 애플리케이션 트래픽(바이트)을 보여준다. 애플리케이션(색상 상자)은 애플리케이션 카테고리(회색 막대)로 그룹화된다. 각 상자의 크기는 선택된 시간 동안 주어진 애플리케이션이 소비한 트래픽을 나타낸다. 상자의 색상은 애플리케이션의 위험 수준을 나타내며, 빨간색이 중요, 주황색이 중간, 파란색이 가장 낮은 위험이다. 그래프 아래의 표 목록은 세션 수, 탐지된 위협, 포함된 콘텐츠 또는 파일, 이러한 애플리케이션에 의해 액세스되는 URL과 같은 추가 정보를 보여준다.

아래 그림에서 ACC 위젯은 트래픽이 어디에서 시작되고 어디로 가는지 시각적으로 보여주는 지역별 소스와 목적지를 보여준다. 세계 지도는 상호작용적이고, 개별 국가들 사이의 트래픽에 대한 더 많은 세부사항과 정보를 얻을 수 있는 기능을 제공한다.

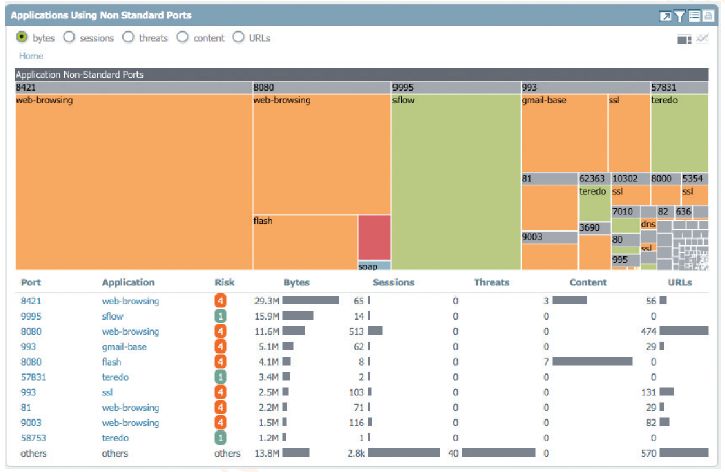

아래 그림은 차세대 방화벽과 기존 포트 기반 방화벽에서 애플리케이션 제어의 힘을 보여주는 ACC 위젯을 나타낸다. 이 위젯은 비표준 포트를 사용하여 포트 호핑 기능을 갖춘 애플리케이션을 보여준다.

관리자가 보다 구체적인 정보를 볼 수 있도록 하는 위젯을 포함하는 사용자 정의 탭도 만들 수 있다. ACC를 사용하면, 모든 관리자가 드롭다운 목록에서 미리 설계된 위젯을 선택하고, 자신의 사용자 인터페이스를 구축하여 자신의 보기를 사용자 정의할 수 있다.

관리자는 기존 탭(네트워크 활동, 위협 활동 및 차단된 활동)을 사용자 정의할 뿐만 아니라, 사용자 정의 탭을 만들어 특정 직원, 상황 또는 애플리케이션을 모니터링할 수 있다.

ACC의 대화형 기능을 사용하면 애플리케이션, URL 범주, 위험 수준 또는 위협에 대해 자세히 파악하여 네트워크 및 위협 활동의 전체 그림을 얻을 수 있다.

ACC의 자동화된 상관 엔진은 네트워크에 숨겨져 있을 수 있는 중요한 위협을 표면화하는 분석 도구다. 상관 엔진은 수동 데이터 마이닝을 줄이고 더 빠른 응답 시간을 가능하게 한다. 여러 로그에 걸쳐 자동으로 격리된 이벤트를 면밀히 조사하고 특정 패턴을 위해 데이터를 쿼리하며, 네트워크 이벤트를 상관시켜 손상된 호스트를 식별한다. 그리고 여기에는 팔로알토 네트웍스 멀웨어 리서치 팀이 정의한 상관 개체가 포함된다. 이러한 개체는 악의적인 결과를 나타내는 의심스러운 트래픽 패턴, 손상된 호스트 및 기타 이벤트를 식별한다. 일부 상관 개체는 WildFire의 멀웨어 샘플에서 관찰된 동적 패턴을 식별할 수 있다.

상관 개체는 네트워크에서 손상된 호스트를 나타내는 트래픽 패턴 및 네트워크 아티팩트와 일치할 때 상관 이벤트를 트리거한다. ACC에서는 상관 트리거를 명확하게 식별하고 강조하여 빠른 응답을 가능하게 한다.

로그는 방화벽의 시스템 이벤트 또는 방화벽이 모니터링하는 네트워크 트래픽 이벤트에 대한 감사 추적을 제공하는 타임스탬프가 자동으로 생성된 파일이다. 로그 항목에는 애플리케이션 유형 또는 공격자의 IP 주소와 같은 기록된 이벤트와 관련된 속성, 활동 또는 동작인 아티팩트가 포함된다. 각 로그 유형은 개별 이벤트 유형에 대한 정보를 기록한다. 예를 들어, 방화벽은 스파이웨어, 취약점 또는 바이러스 시그니처와 일치하는 트래픽이나 방화벽의 포트 검색 또는 호스트 스위프 활동에 대해 구성된 임계값과 일치하는 DoS 공격을 기록하기 위해 위협 로그를 생성한다.

팔로알토 네트웍스 차세대 방화벽의 모니터 탭에서 다음 로그를 볼 수 있다.

① 트래픽 로그

이러한 로그는 각 세션의 시작과 끝에 대한 항목을 표시한다. 각 항목에는 날짜 및 시간, 소스 및 대상 영역, 주소 및 포트, 애플리케이션 이름, 트래픽 흐름에 적용되는 보안 규칙, 규칙 동작("허용", "거부" 또는 "드롭"), 입력 및 출력 인터페이스, 바이트 수, 세션 종료 이유 등의 정보가 포함된다.

② 위협 로그

이러한 로그는 트래픽이 방화벽의 보안 규칙에 연결된 보안 프로파일 중 하나와 일치할 때 항목을 표시한다. 각 항목에는 날짜 및 시간, 위협 유형(바이러스 또는 스파이웨어 등), 위협 설명 또는 URL(이름 열), 소스 및 대상 영역, 주소 및 포트, 애플리케이션 이름, 경보 작업(예: "허용" 또는 "차단"), 심각도 수준 등의 정보가 포함된다.

③ URL 필터링 로그

이러한 로그는 보안 규칙에 연결된 URL 필터링 프로파일과 일치하는 트래픽에 대한 항목을 표시한다. 예를 들어, 규칙이 특정 웹 사이트 및 웹 사이트 범주에 대한 액세스를 차단하거나, 사용자가 웹 사이트에 액세스할 때 경고를 생성하도록 규칙을 구성한 경우, 방화벽이 로그를 생성한다.

④ WildFire Submissions 로그

방화벽은 WildFire Analysis Profiles 설정을 기반으로 분석을 위해 샘플(파일 및 이메일 링크)을 WildFire 클라우드로 전달한다. 방화벽은 WildFire가 샘플의 정적 및 동적 분석을 완료한 후 전달하는 각 샘플에 대한 WildFire Submissions 로그 항목을 생성한다. WildFire Submissions 로그 항목에는 제출된 샘플에 대한 WildFire 평결이 포함된다.

⑤ 데이터 필터링 로그

이러한 로그는 신용 카드 번호와 같은 중요한 정보가 방화벽이 보호하는 영역을 벗어나는 것을 방지하는 데 도움이 되는 보안 규칙에 대한 항목을 표시한다.

⑥ 상관관계 로그

상관관계 개체에 정의된 패턴과 임계값이 네트워크의 트래픽 패턴과 일치하면 방화벽이 상관관계 이벤트를 기록한다.

⑦ 컨피그 로그

이 로그는 방화벽 구성에 대한 변경사항을 표시한다. 각 항목에는 날짜와 시간, 관리자 사용자 이름, 관리자가 변경한 IP 주소, 클라이언트 유형(웹, CLI 또는 파노라마), 실행된 명령 유형, 명령 상태(성공 또는 실패), 구성 경로 및 변경 전후 값이 포함된다.

⑧ 시스템 로그

이 로그는 방화벽에서 각 시스템 이벤트에 대한 항목을 표시한다. 각 항목에는 날짜 및 시간, 이벤트 심각도 및 이벤트 설명이 포함된다.

⑨ HIP 일치 로그

Prisma Access Host Information Profile(HIP) 기능을 사용하면, 네트워크에 액세스하는 최종 디바이스의 보안 상태(ex. 디스크 암호화 사용 여부)에 대한 정보를 수집할 수 있다. 방화벽은 사용자가 정의한 HIP 기반 보안 규칙을 준수하는 것을 기준으로, 특정 호스트에 대한 액세스를 허용하거나 거부할 수 있다. HIP 일치 로그에는 규칙에 대해 구성한 HIP 개체 또는 HIP 프로파일과 일치하는 트래픽 흐름이 표시된다.

⑩ 알람 로그

알람 로그는 특정 유형의 이벤트 수(ex. 암호화 및 복호화 실패)가 해당 이벤트 유형에 대해 구성된 임계값을 초과했음을 나타내는 방화벽 생성 메시지다.

⑪ 통합 로그

통합 로그는 단일 보기에 표시되는 트래픽, 위협, URL 필터링, WildFire Submissions 및 데이터 필터링 로그의 항목이다. 통합 로그 보기를 사용하면, 각 로그 유형을 개별적으로 검색하는 대신, 다른 로그 유형의 최신 항목을 한 곳에서 조사하고 필터링할 수 있다.

팔로알토 네트웍스 차세대 방화벽의 보고 기능을 통해 네트워크 상태를 모니터링하고 정책을 검증하며, 네트워크 보안을 유지하는 데 노력을 집중할 수 있다. 그리고 다음 보고서 유형을 사용할 수 있다.

① 미리 정의된 보고서를 사용하면 네트워크의 트래픽 요약을 볼 수 있다. 미리 정의된 보고서는 애플리케이션, 트래픽, 위협 및 URL 필터링의 네 가지 범주로 제공된다.

② 사용자 또는 그룹 활동 보고서를 사용하면, 특정 사용자 또는 사용자 그룹에 대한 애플리케이션 사용 및 URL 활동에 대한 on demand 보고서를 예약하거나 만들 수 있다. 보고서에는 URL 범주와 개별 사용자에 대한 추정 검색 시간 계산이 포함된다.

③ 포함할 조건과 열을 필터링하여 보고 싶은 정보를 정확하게 표시하도록 사용자 정의 보고서를 작성하고 예약할 수 있다. 보고서 데이터에 보다 구체적인 세부 정보에 대한 쿼리 작성기를 포함할 수도 있다.

④ PDF 요약 보고서는 위협, 애플리케이션, 추세, 트래픽 및 URL 필터링 범주의 사전 정의된 또는 사용자 정의된 보고서 및 그래프를 최대 18개까지 하나의 PDF 문서로 집계한다.

⑤ 봇넷 리포트를 사용하면 동작 기반 메커니즘을 사용하여, 네트워크에서 잠재적인 봇넷에 감염된 호스트를 식별할 수 있다.

⑥ 보고서 그룹은 사용자 정의 보고서와 미리 정의된 보고서를 보고서 그룹으로 결합하고, 하나 이상의 수신자에게 전자 메일로 전송되는 단일 PDF 문서를 컴파일한다.

보고서는 주문형 또는 반복 일정에 따라 생성할 수 있으며, 이메일 배달을 위해 예약할 수 있다.

'보안 > 교육' 카테고리의 다른 글

| [팔로 알토 네트웍스] 네트워크 보안 기초 #3 (1) | 2024.05.11 |

|---|---|

| [팔로 알토 네트웍스] 네트워크 보안 기초 #1, 2 (0) | 2024.05.10 |

| [팔로 알토 네트웍스] 네트워크 보안 기초 #5 (0) | 2024.05.07 |

| [팔로 알토 네트웍스] 네트워크 보안 기초 #4 (1) | 2024.05.06 |

| [팔로 알토 네트웍스] 네트워크 보안 기초 #3 (0) | 2024.05.06 |