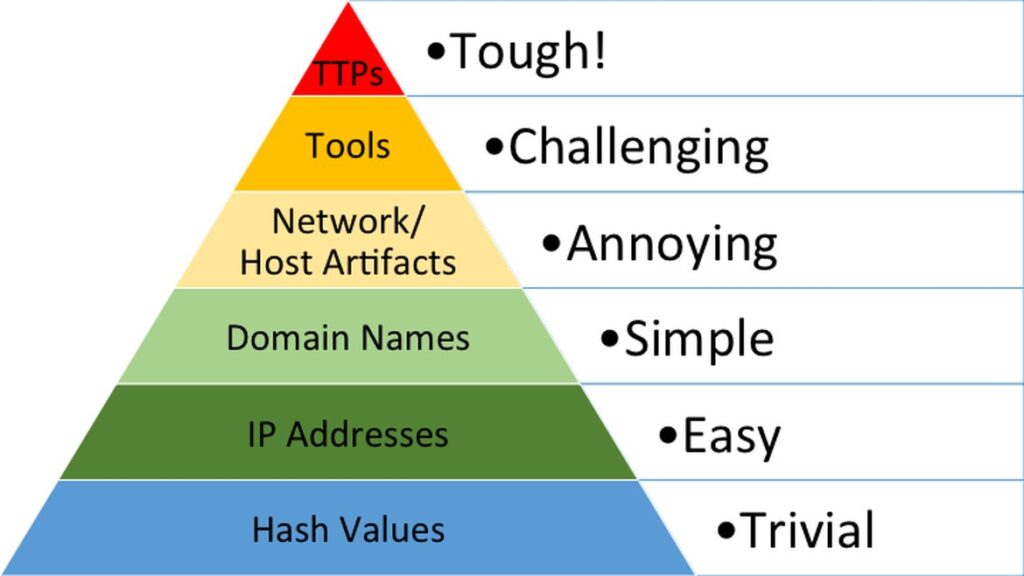

1. 고통의 피라미드의 개념 고통의 피라미드는 2013년에 제시된 것이다. 고통의 피라미드는 피라미드의 일부 지표가 다른 지표보다 적들을 더 괴롭힌다는 것을 보여준다. 아래로 갈수록 공격자에겐 점점 수월한 일이 되는 것이다. 이를 통해 각 기업의 보안 담당자는 대응 방식에 대해 고안할 수 있다.2. 고통의 피라미드의 각 지표① 해시 값(Hash Values): 특정 의심스럽거나 악성 파일에 해당하는 SHA1, MD5 또는 기타 유사한 해시다. 해시 값은 특정 악성 코드 샘플이나 침입과 관련된 파일에 대한 고유한 참조를 제공하는 데 자주 사용된다. 공격자 활동을 에뮬레이션하고 보안 제어를 검증하는 방법⑴ 파일 해시값을 기반으로 악성코드 샘플을 검색한다.⑵ 네트워크를 통해 한 엔드포인트에서 다른 엔드포인트로..