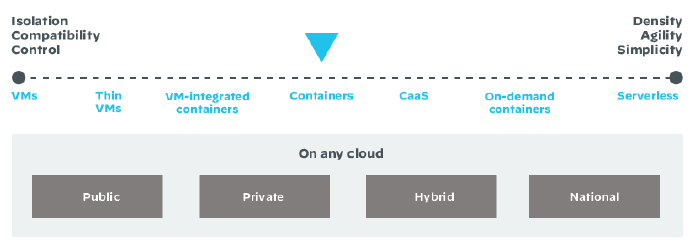

[3주차] 클라우드 네이티브 기술학습목표1. 가상 머신, 컨테이너, 오케스트레이션, 서버리스 컴퓨팅과 같은 클라우드 네이티브 기술에 대해 설명한다. 2. 쿠버네티스를 비롯한 클라우드 네이티브 기술을 탐색한다.3. 도커 브릿지 네트워크 컨테이너를 단독 모드 및 대화 모드로 만들고 실행한다.[3-1] 클라우드 네이티브 기술클라우드 네이티브 기술클라우드 네이티브 생태계는 새로운 유니버스와 마찬가지로 컨테이너의 초기 핵심에서 빠르게 회전하고 확장되는 많은 기술과 프로젝트를 보유하고 있다. 관리 기술과 함께 워크로드 구축은 특히 치열한 혁신 분야다. 쿠버네티스는 업계 표준 범용 컨테이너 오케스트레이터가 되었지만, 서버리스와 같은 다른 기술은 하드웨어 및 운영 체제 관리와 관련된 추상적인 복잡성을 더한다. 이러한 ..